Especialização em TIESD #edu462 (Programa e Perfil)

Curso de especialização em Tecnologias da Informação, Estatística e Segurança de Dados

Programa geral | Perfil e competências

| Site: | Academia do Museu |

| Disciplina: | Academia do Museu |

| Livro: | Especialização em TIESD #edu462 (Programa e Perfil) |

| Impresso por: | |

| Data: | quinta, 22 janeiro 2026, 22:32 |

Índice

- 1 Curso de especialização em TECNOLOGIAS DA INFORMAÇÃO, ESTATÍSTICA ANALÍTICA E SEGURANÇA DE DADOS

- 2 Módulo I - Programa IEDTP

- 3 Módulo II - Programa ADSI

- 4 Módulo III - Programa PBSI

- 5 Módulo IV - Programa ITI

- 6 Bibliografia | Legislação - SEGURANÇA DA INFORMAÇÃO

- 7 Artigos | Dissertação - SISTEMAS DE INFORMAÇÃO

1 Curso de especialização em TECNOLOGIAS DA INFORMAÇÃO, ESTATÍSTICA ANALÍTICA E SEGURANÇA DE DADOS

Apresentação do curso

A Segurança da Informação apresenta-se como uma área de importância fundamental no contexto da Era da Informação e Ambiente Digital.

Talvez não exista uma área de Informática tão apelativa como a segurança da informação.

Por ser uma área crítica e premente que importa conhecer, tanto no que diz respeito às técnicas de ataque como às soluções de defesa, torna-se numa disciplina de particular interesse para todo o utilizador: desde Programadores a Administradores de Redes; aos profissionais de Tecnologias da Informação; meros utilizadores de PC’s pessoais e a todos os profissionais de diversas áreas de actividade interessados em aumentar a sua literacia digital neste domínio.

- O que é a Segurança da Informação?

A segurança da informação define-se como o processo de protecção de informações e activos digitais armazenados em computadores e redes de processamento de dados.

A segurança da informação é muito mais do que ‘não abrir links’ ou ‘ter um bom anti-vírus activo e actuallizado no computador’ – embora isso também seja importante.

A segurança da informação exige prevenção, estratégia, avaliação de riscos, constante monitorização e… forte intuição. Não existe melhor meio de defesa do que o elemento humano. A melhor forma de evitar o ataque é prever e/ou perceber que o computador está a ser alvo de hacking.

Diariamente, no mundo inteiro, redes de computadores e hosts são invadidos, muitas das vezes sem que o utilizador e/ou operador de internet se dêem conta do sucedido.

A cada minuto que passa somam-se violações de dados.

As invasões podem ter diferentes objectivos, mas podem ser resumidas a três eixos:

- 1. ataques à privacidade;

- 2. obtenção de vantagens;

- 3. destruição de dados.

A obtenção de vantagens verifica-se, por exemplo, na presença de manipulação, falsificação e benefícios obtidos sobre o valor de informação acedido.

De salientar que no digital os ficheiros quando são “roubados” não desaparecem (ao contrário de um objecto físico). Há, sim, acesso indevido a estes activos digitais, quer seja de forma directa ou indirecta.

Não é demais recordar que estas acções constituem actos criminais praticados por terceiros e puníveis por Lei.

A segurança da informação tem a finalidade de garantir a confidencialidade e sigilo; integridade e autenticidade; disponibilidade e acesso controlado das informações.

Por todas estas razões aqui enunciadas, uma das profissões emergentes num futuro breve será a de Profissional de Segurança da Informação. Ou ainda: Analista de Sistemas Informáticos; Auditor de Sistemas de Informação.

Encontramo-nos, actualmente, na presença de um Universo Digital em expansão, que padece e carece ainda de regulamentação e fiscalização dedicada. Talvez por isso sejamos [Portugal] um dos países da Europa com um dos índices mais fracos em termos de Segurança da Informação.

Neste universo digital ou ciberespaço não se encontra uma realidade objectiva, mas sim uma “realidade programada”. De tal forma que a realidade digital e a realidade físico-natural regem-se por propriedades distintas, de tal modo que, podemos aferir uma nova equação de entropia para estes sistemas:

ΔSDigital > ΔSFísico-natural

Esta equação (ou melhor dizendo, inequação) exprime-se da seguinte forma: o grau de entropia S – tendência para a desordem – gerado num universo digital é superior àquele que é gerado num universo natural. No Universo Natural existe a procura ou tendência para um certo estado de equilíbrio, no universo digital isso não acontece. O estado de equilíbrio no digital tem de ser assegurado por fontes externas, o que implica introduzir energia e despender recursos (humanos, tecnológicos, financeiros) para o sistema.

Não só as propriedades intrínsecas a estes sistemas digitais conduzem a estes valores de medida de entropia elevados, como também a interacção homem-máquina, por ser indirecta, facilita e gera certos comportamentos que podem ser avaliados como menos éticos a criminosos.

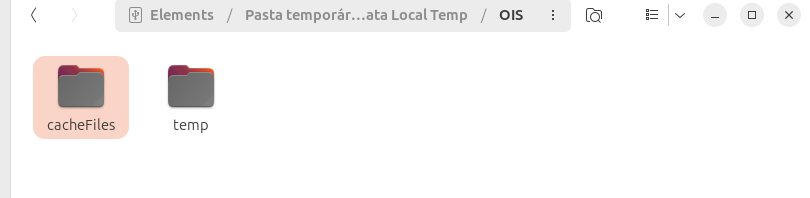

Por exemplo, a interface gráfica do software do computador pode indicar que as antenas de rede (Wi-Fi, Bluetooth, Redes Móveis) estão todas desligadas e que o computador está em modo de avião, mas o hardware está a fazer outra coisa; e está, na verdade, em modo de transmissão remota de saída de dados (com telemetria SPI - Serial Peripheral Interface - activa) [a enviar informação privada dos utilizadores, píxel por píxel, ponto por ponto - tal como num quadro de pontilhismo]. Pois existem “vírus” que afectam o hardware. Mas não se trata de vírus biológicos, mas sim de vírus que têm mão humana – quer seja na forma de Programa; Ficheiro ou algo programado. É importante não esquecer que por detrás de todas estas acções está o Homem.

Mais se verifica que no actual estado das tecnologias informáticas, a memória da BIOS é uma memória do tipo EEPROM (Electric Erasable Programable Read Only Memory) e pode ser totalmente reescrita - portanto, não é uma memória ROM fixa . A substituição indevida do código da máquina e desta memória permite manipulações diversas ao nível de controlo de hardware (ex.: antenas) e periféricos (ex.: discos, pens, impressoras, monitores).

Com tudo isto em mãos, não existem regras asseguradas a priori que garantam compromissos de ética profissional, e as cópias de informação podem ocorrer sem problemas.

Neste método de invasão interna a informação do utilizador é gravemente comprometida.

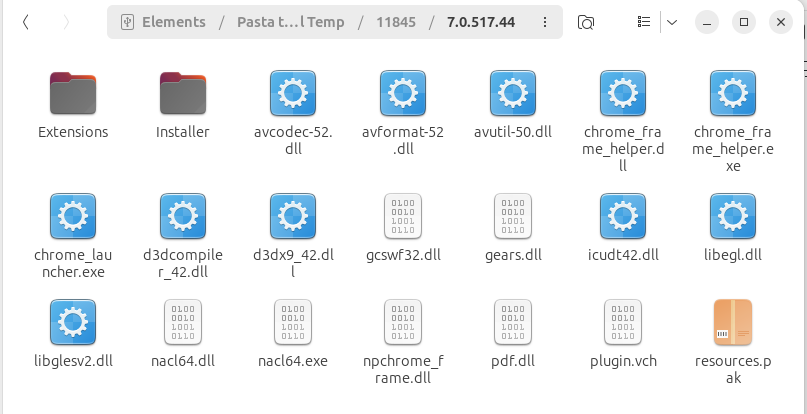

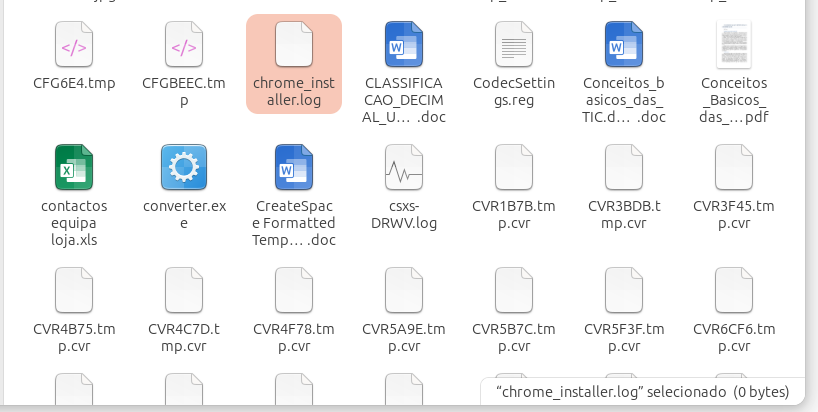

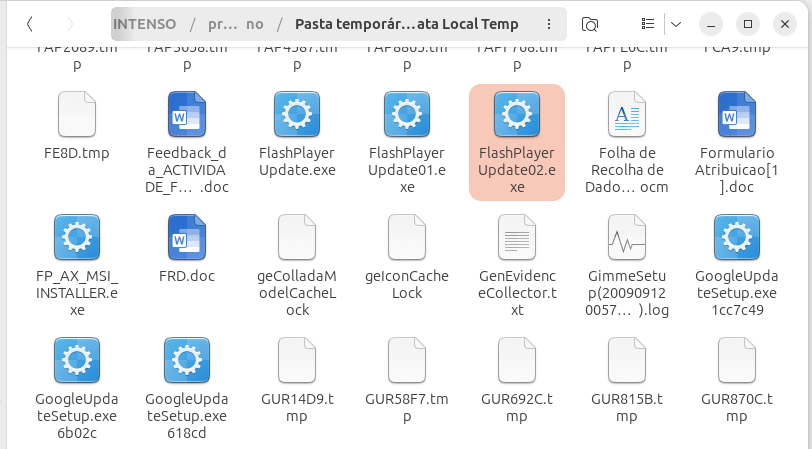

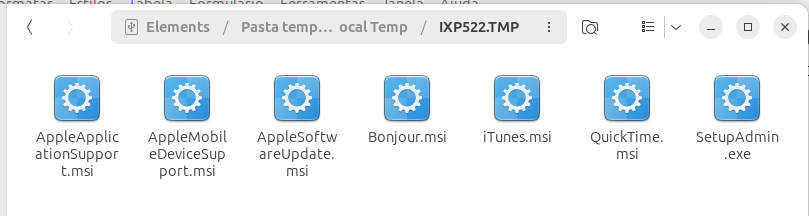

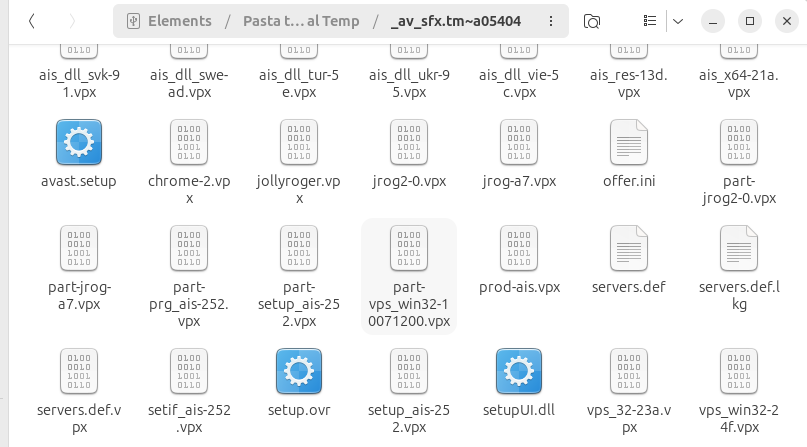

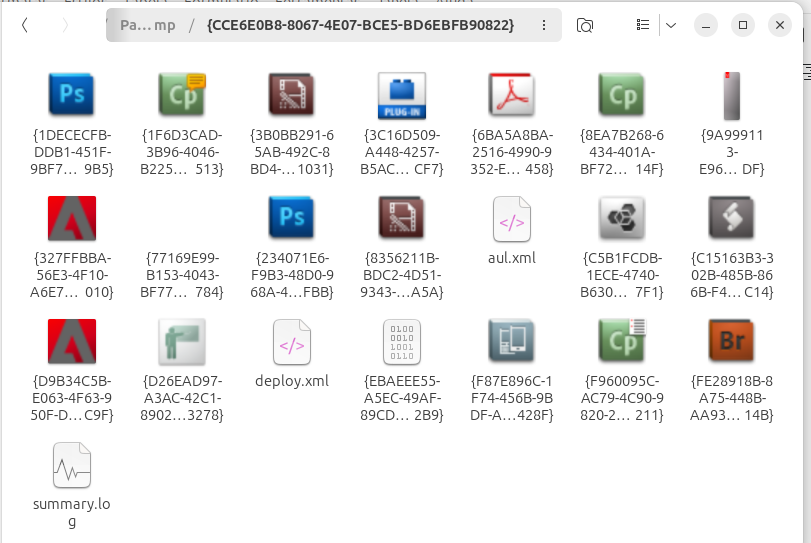

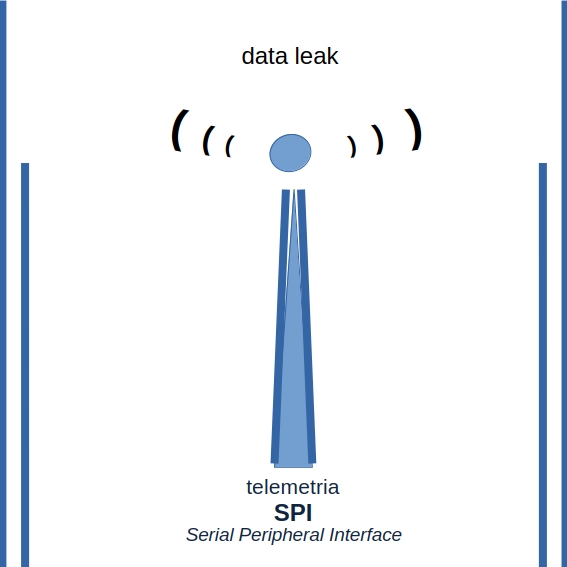

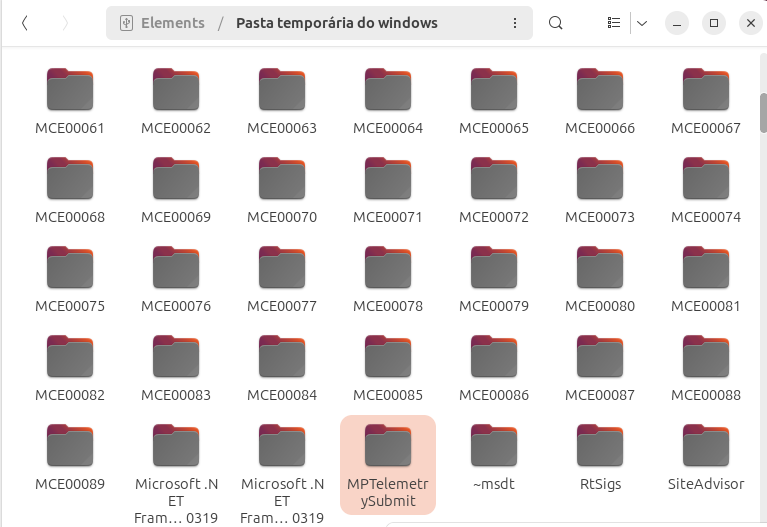

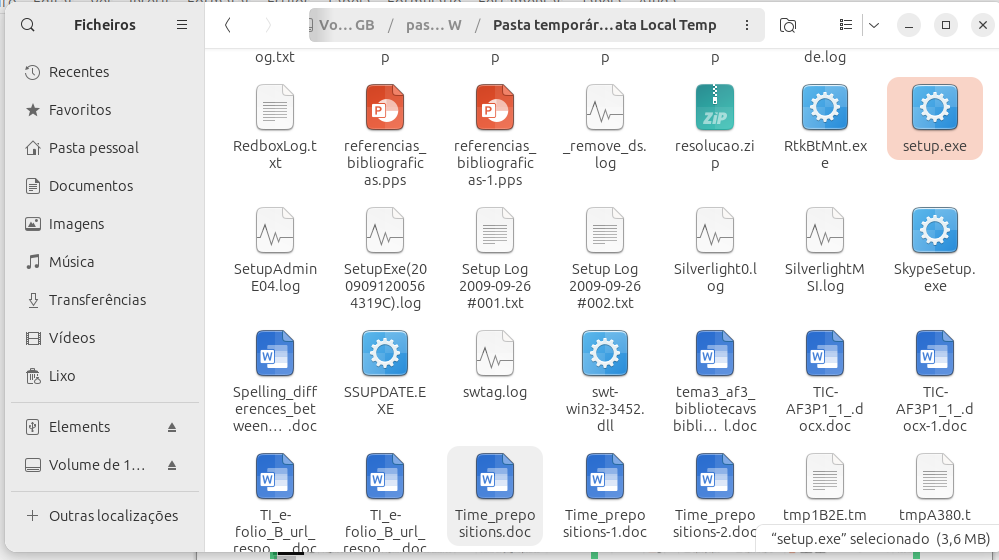

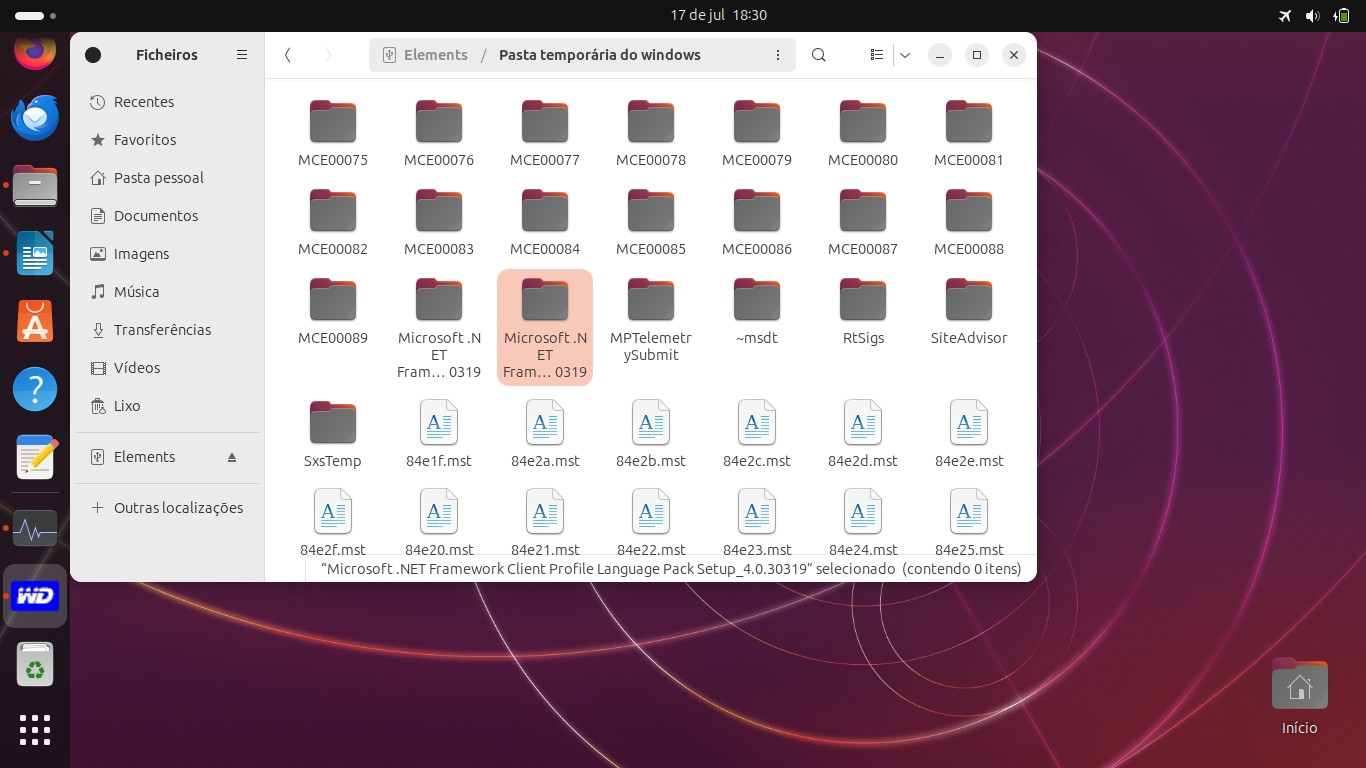

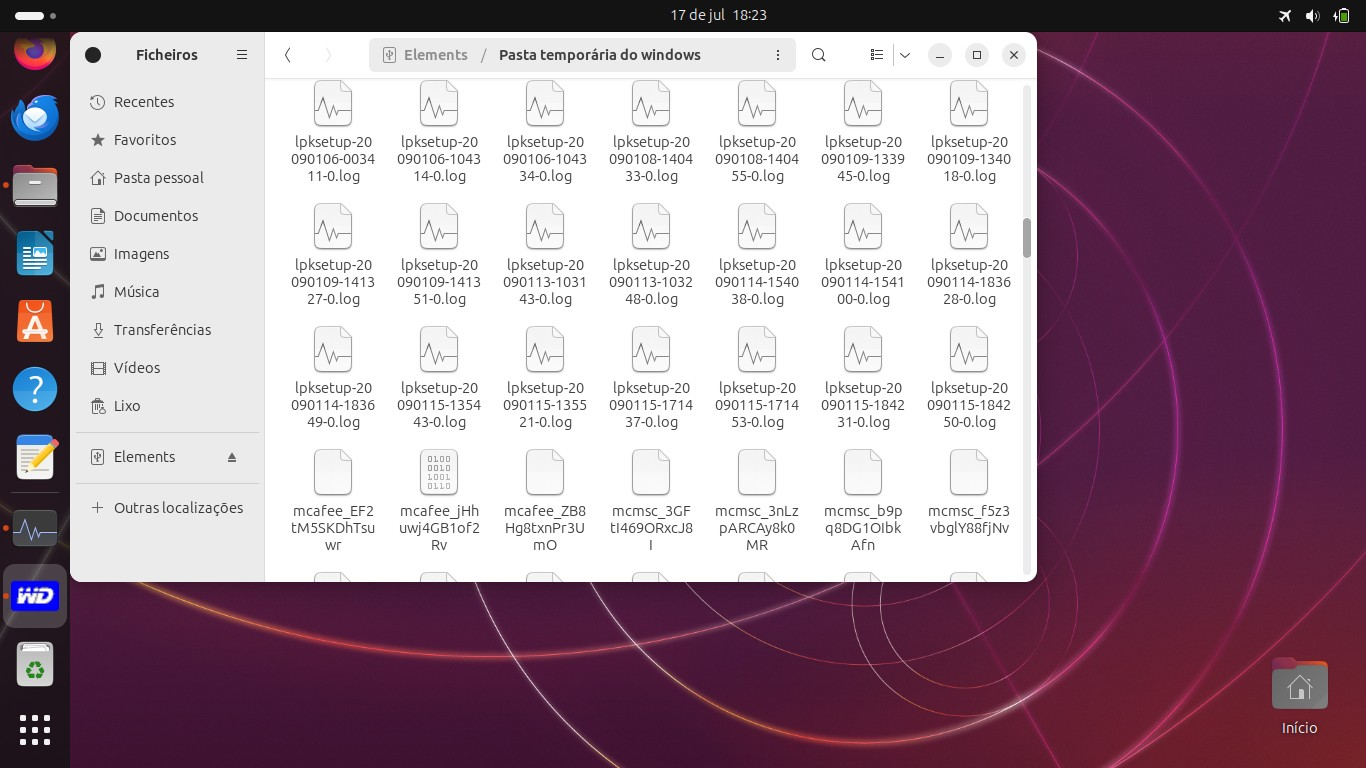

Extensões de ficheiros e programas do tipo setup.exe; converter.exe; Win32.dll; .log; .dir; .txt; .tmp; .html, entre outros, alojados em pastas temporárias do SO num disco externo, indiciam a existência de um verdadeiro 'processador virtual' associado a um backdoor.

Este tipo de instalação num disco externo é, evidentemente, não autorizada e tem fins maliciosos.

Para efeitos de análise criminal verifica-se, ainda, a existência de uma dupla intenção maliciosa:

1º – A intenção de quem acede a ficheiros digitais dos computadores dos utilizadores e que os utiliza para seu benefício pessoal, e obtendo daí um lucro indevido;

2º – A evidência de quem se serve de software de outrem (ex.: instalação de um browser alheio), mas deturpado da sua função original, com o objectivo de incriminar (ou eliminar) a concorrência.

Texto de apresentação do curso - créditos copyright: C. P. Fournier, 2024-2025

[este texto dará origem a um artigo que poderá ser descarregado na página da Bibliografia do curso, aqui ]

Perfil – Competências

Técnico Analista de Sistemas | Profissional de Segurança da Informação

- O técnico analista de sistemas monitoriza informação e dados; recolhe dados técnicos e estatísticos; pratica uma vigilância activa sobre a segurança da informação, quer seja de forma manual ou recorrendo a monitorização por sistemas inteligentes.

PROGRAMA CURRICULAR - disciplinas do curso de especialização:

#edu462

|

|

|

|

|

|

|

Saídas profissionais: Auditoria de Sistemas de informação; Analista de Sistemas Informáticos (computadores, hosts); Consultor de Dados. Encarregado de Protecção de Dados.

Key-words: “data leak”

2 Módulo I - Programa IEDTP

____________________________

IEDTP462002

Introdução à Estatística Descritiva e Teoria das Probabilidades

PREÇO: 130€

DURAÇÃO

N.º de aulas: 18 aulas

N.º de semanas: 10 semanas

Carga horária: 3 horas por aula

Volume de formação (total): 54 horas

CALENDÁRIO 2026 (datas em que decorrem este curso):

Bloco 1: Jan-Mar;

Bloco 2: Abr-Jun;

Bloco 3: Jul-Set;

Bloco 4: Out-Dez.

ÁREA TEMÁTICA

DA FORMAÇÃO: 462 – Estatística

FORMADORA: Cláudia Fournier

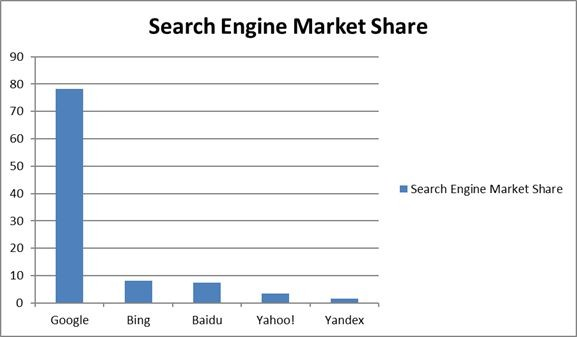

RESUMO: Domine os princípios básicos de Estatística Descritiva: tabelas de frequências, gráficos, medidas de localização, de forma e de dispersão. Perceba as bases de Elementos de Probabilidades.

OBJECTIVO GERAL:

Identificar a Estatística como um conjunto de técnicas que tem por finalidade recolher, explorar, descrever, interpretar e tirar conclusões sobre um determinado conjunto de dados.

COMPETÊNCIAS E PRINCIPAIS OBJECTIVOS A DESENVOLVER:

- Distinguir população de amostra

- Distinguir variáveis qualitativas de variáveis quantitativas

- Saber organizar dados estatísticos em tabelas de frequências

- Fazer a análise e redução de dados (isolados e agrupados em classes)

- Converter a representação dos dados em gráficos adequados

- Desenvolver aptidão para ler e interpretar os registos de informação em tabelas e gráficos

- Determinar as estatísticas das medidas de localização extrema, central e não central

- Determinar as estatísticas das medidas de dispersão e de forma

- Reconhecer o papel e a importância da Estatística no auxílio ao tratamento e análise de dados e conhecer outros conceitos relacionados

- Conhecer os principais fundamentos da teoria das probabilidades e seus principais campos de aplicação

- Compreender como as probabilidades se interligam com o domínio da estatística

DESTINATÁRIOS:

Este curso destina-se a estudantes dos vários ramos de ensino superior; profissionais de todas as áreas de actividade e a todos os interessados em Estatística, Análise e Gestão de Dados.

_______________________________________________________________________

PROGRAMA

Tópico I – ANÁLISE E REPRESENTAÇÃO DE DADOS

# Aula 1 – Conceitos estatísticos básicos

# Aula 2 – Variáveis e escalas de classificação de dados

# Aula 3 – Frequências absolutas e relativas

# Aula 4 – Frequências acumuladas

# Aula 5 – Amplitude e dados agrupados em classes

# Aula 6 – Representação gráfica dos dados

Tópico II – MEDIDAS DE LOCALIZAÇÃO EXTREMA, CENTRAL E NÃO CENTRAL

# Aula 7 – Medidas de localização extrema: mínimo; máximo; outliers

# Aula 8 – Medidas de localização central: média; moda

# Aula 9 – Medidas de localização central: mediana

# Aula 10 – Medidas de localização não central: quantis

Tópico III – MEDIDAS DE DISPERSÃO E DE FORMA DA DISTRIBUIÇÃO

# Aula 11 – Medidas de dispersão: variância e desvio-padrão

# Aula 12 – Coeficiente de variação e valores estandardizados

# Aula 13 – Amplitude total, amplitude inter-quartil e intervalos de variação

# Aula 14 – Medidas de forma: assimetria e curtose

Tópico IV – TEORIA ELEMENTAR DAS PROBABILIDADES

# Aula 15 – Introdução às Probabilidades: conceitos fundamentais

# Aula 16 – Álgebra de Conjuntos

# Aula 17 – Análise Combinatória

# Aula 18 – Distribuições de Probabilidades

# Aula 19 – (extra) Distribuição Normal Padronizada

---------------------------------------------------------------------------------------------------------------

APLICAÇÕES PRÁTICAS:

Este curso permite-lhe fazer tratamentos básicos de estatística; possibilita a realização e compreensão de operações pouco complexas relacionadas com a análise de dados e transformação e apresentação dessa informação em estatística descritiva, tendo, por isso, como ponto forte, dar suporte a qualquer actividade profissional e/ou académica no âmbito da gestão de dados de investigação (ex.: faculta a realização de relatórios de análise que lhe permite ter uma visão clara, rápida e detalhada dos dados, por meio de uma componente visual - gráficos - ou estrutural - tabelas).

Permite-lhe, ainda, adquirir uma formação de base para prosseguir estudos mais avançadas na área, nomeadamente, de estatística indutiva ou inferencial.

MODALIDADE DE FORMAÇÃO:

Formação contínua

TIPO DE CURSO

Curso base (Módulo I) integrado no curso de especialização em Estatística e Segurança de Dados.

REGIME DE ENSINO:

à distância, e-learning (completamente online). URL: http://campus.o-musas.org/moodle/

(sessões assíncronas)

METODOLOGIA DA FORMAÇÃO:

A formação está organizada em conteúdos (unidades de formação/ aulas de matéria) estruturados de modo a permitir aos formandos a aquisição contínua dos conhecimentos a desenvolver na área de Estatística Descritiva teórica (manual). Assim, os conteúdos são introduzidos através de uma breve explanação teórica, que tem por base um método expositivo, a qual é complementada por uma exposição dialogada com recurso aos fóruns das aulas virtuais, actividades e outros recursos didácticos. Neste ambiente de trabalho on-line o formando tem a possibilidade de participar, introduzindo novos tópicos de discussão, comentando mensagens (respostas), exemplificando e respondendo a questões colocadas pelo formador relacionadas com o tópico em questão.

PRÉ-REQUISITOS:

Este curso não exige qualquer conhecimento prévio sobre o tema.

BIBLIOGRAFIA:

Todos os materiais da formação (Aulas pdf) serão disponibilizados no decurso das aulas virtuais.

Serão facultados recursos didácticos multimédia, bem como, textos complementares e bibliografia adicional.

INFORMAÇÕES GERAIS:

Os cursos iniciam-se no dia 4 do mês - do respectivo Bloco -, sendo a primeira aula de 2 horas uma aula de acolhimento dedicada à ambientação on-line que poderá ser dispensada caso já tenha frequentado outras formações na Academia do Museu.

Cada aula do curso é disponibilizada de três em três dias e tem uma duração média de três horas de trabalho. Neste sentido, estima-se que seja necessário disponibilizar, pelo menos, uma hora por dia, para acompanhar com sucesso o desenvolvimento do curso.

OBSERVAÇÕES:

Para frequentar este curso é necessário que tenha acesso regular à internet.

PAGAMENTO E INSCRIÇÃO:

Pagamento único: Preço = 130€

Facilidades de pagamento:

Pagamento em duas mensalidades: Preço = 150€ (2x75€).

O acesso ao curso é apenas concedido após recepção do pagamento.

As inscrições devem ser remetidas até cinco dias úteis antes do início da acção e devem ser efectuadas online, através do formulário em linha em http://www.campus.o-musas.org/fichainscricao.html

A inscrição só é efectiva após confirmação do pagamento do curso.

Verifique se beneficia de descontos especiais. Consulte as Perguntas Frequentes.

DOCUMENTAÇÃO (pdf):

◙ Apresentação do curso

(sumário programático)

◙ Ficha Técnica do curso

(programa de formação)

◙ Referencial | Guia do curso

(programa detalhado)

3 Módulo II - Programa ADSI

____________________________

ADSI462006

Análise de Dados com Software Informático

PREÇO: 130€

DURAÇÃO

N.º de aulas: 18 aulas

N.º de semanas: 10 semanas

Carga horária: 3 horas por aula

Volume de formação (total): 54 horas

CALENDÁRIO 2026 (datas em que decorrem este curso):

Bloco 1: Jan-Mar;

Bloco 2: Abr-Jun;

Bloco 3: Jul-Set;

Bloco 4: Out-Dez.

ÁREA TEMÁTICA

DA FORMAÇÃO: 462 – Estatística

FORMADORA: Cláudia Fournier

RESUMO: Domine a utilização de software para fins de técnicas exploratórias de estatística descritiva.

OBJECTIVO GERAL:

Entender a Análise de Dados como um processo orientado para examinar conjuntos de dados com o objectivo de desenhar conclusões sobre as informações que contêm.

COMPETÊNCIAS E PRINCIPAIS OBJECTIVOS A DESENVOLVER:

- Saber utilizar uma aplicação informática para extrair gráficos e tratar dados

4 Módulo III - Programa PBSI

____________________________

PBSI322150

Princípios Básicos de Segurança da Informação

PREÇO: 130€

DURAÇÃO

N.º de aulas: 18 aulas

N.º de semanas: 10 semanas

Carga horária: 3 horas por aula

Volume de formação (total): 54 horas

CALENDÁRIO 2026 (datas em que decorrem este curso):

Bloco 1: Jan-Mar;

Bloco 2: Abr-Jun;

Bloco 3: Jul-Set;

Bloco 4: Out-Dez.

ÁREA TEMÁTICA

DA FORMAÇÃO: 322 – Ciências da Informação

FORMADORA: Cláudia Fournier

RESUMO: Domine as questões essenciais da segurança da informação e respectivo quadro jurídico.

OBJECTIVO GERAL:

Compreender os desafios relacionados com a gestão e segurança da informação na actualidade.

COMPETÊNCIAS A DESENVOLVER:

1º nível

Consciencializar o utilizador para os problemas decorrentes de uma sociedade em rede, e, simultaneamente, fornecer-lhe ferramentas e conhecimentos para uma correcta avaliação de riscos.

2º nível

Adquirir conhecimentos sobre segurança da informação na internet e atender ao seu respectivo quadro jurídico (legislação aplicável à gestão de conteúdos editoriais e comércio electrónico; sector informático e telecomunicações; protecção de dados pessoais, etc.).

OBJECTIVOS:

- Obter um entendimento genérico das questões de segurança subjacentes às tecnologias da informação e da comunicação (TIC).

- Introduzir métodos de análise e avaliação de risco de segurança da informação nas organizações (conduzir uma análise de risco de segurança da informação: de modo a determinar as ameaças e as vulnerabilidades para a informação e as contramedidas necessárias para serem aplicadas de modo a reduzir (mitigar) o efeito destes riscos (impacto) para um nível aceitável).

- Dar suporte em auditorias e/ou saber conduzir uma auditoria de segurança da informação.

- Elaborar políticas de segurança da informação.

DESTINATÁRIOS:

Este curso destina-se a todos os interessados em Análise, Gestão e Segurança de Dados: desde Programadores a Administradores de Redes; aos profissionais de Tecnologias da Informação; meros utilizadores de PC’s pessoais, estudantes, e a todos os profissionais de diversas áreas de actividade interessados em aumentar a sua literacia digital neste domínio.

_______________________________________________________________________

PROGRAMA

Tópico I – TECNOLOGIAS E SISTEMAS DE INFORMAÇÃO

Tópico II – REDES E SEGURANÇA

Tópico III – SOCIEDADE EM REDE E LEGISLAÇÃO APLICÁVEL

CONTEÚDOS

# Aula 1 – Introdução aos Computadores e à Segurança da Informação

# Aula 2 – Arquitectura dos Sistemas Computacionais

# Aula 3 – Tecnologias Criptográficas (encriptação de dados)

# Aula 4 – Filtragem de tráfego (firewalls)

# Aula 5 – Ameaças ("Vírus" e "Cavalos de Tróia")

# Aula 6 – Cibercrime e Organismos de Referência

# Aula 7 – Arquitectura da Internet (WWW e domínios de internet)

# Aula 8 – Protocolos da Internet (pacotes de dados/datagramas e o modelo em camadas: OSI)

# Aula 9 – Modelos de IP (v4 e v6) e Gestão de Espaços de Internet (linguagens de formatação: HTML)

# Aula 10 – Aplicações e Sistemas Informáticos (linguagens de programação)

# Aula 11 – Redes e Sistemas de Informação

# Aula 12 – Instrumentos de Segurança da Informação (Antivírus, Proxies, Rede VPN -Redes Virtuais Privadas-, Passwords de acesso unifactor/ autenticação multifactor, Assinaturas e Certificados digitais, perfis de utilização, a segurança lógica e a segurança física, etc.)

# Aula 13 – Políticas e Auditorias de Segurança

# Aula 14 – Legislação | Direito da Sociedade da Informação

# Aula 15 – Legislação | Direito da Sociedade da Informação

# Aula 16 – Legislação | Direito da Sociedade da Informação

# Aula 17 – Legislação | Direito da Sociedade da Informação

# Aula 18 – Legislação | Direito da Sociedade da Informação

---------------------------------------------------------------------------------------------------------------

PALAVRAS-CHAVE DESTE CURSO:

Segurança;

Informação;

Protecção de dados;

Legislação

Inscreva-se num curso com futuro!

Tendo em conta que as redes e os sistemas de informação serão omnipresentes num futuro próximo, avistam-se novos e grandes desafios no que toca a este tema, pelo que profissionais especializados serão necessários.

«A segurança das redes e da informação tornar-se-á, muito provavelmente, um elemento-chave no desenvolvimento da sociedade da informação, dado que a ligação em rede desempenha um papel crescente na vida económica e social. (...)

A segurança das redes e da informação é uma questão dinâmica. O ritmo das mudanças tecnológicas gera continuamente novos desafios; os problemas de ontem desaparecem e as soluções de hoje já não fazem sentido.» - ANACOM

5 Módulo IV - Programa ITI

____________________________

ITI322151

Infologia - Teoria da Informação

PREÇO: 130€

DURAÇÃO

N.º de aulas: 18 aulas

N.º de semanas: 10 semanas

Carga horária: 3 horas por aula

Volume de formação (total): 54 horas

CALENDÁRIO 2026 (datas em que decorrem este curso):

Bloco 1: Jan-Mar;

Bloco 2: Abr-Jun;

Bloco 3: Jul-Set;

Bloco 4: Out-Dez.

ÁREA TEMÁTICA

DA FORMAÇÃO: 322 – Ciências da Informação

FORMADORA: Cláudia Fournier

6 Bibliografia | Legislação - SEGURANÇA DA INFORMAÇÃO

Disciplina de Princípios Básicos de Segurança da Informação:

◙ Bibliografia/ Legislação aplicada

● Lei dos Mercados Digitais e Lei dos Serviços Digitais (de 16 de Novembro, 2022)

"Por muito tempo, as gigantes da tecnologia beneficiaram da ausência de regras. O mundo digital transformou-se num faroeste, com as [empresas] maiores e mais fortes a ditar as regras. Mas há um novo xerife na cidade - a DSA. A partir de agora, as regras e os direitos serão reforçados.

Christel Schaldemose (S&D, Dinamarca)

Eurodeputada líder para o tema da Lei dos Serviços Digitais

Fonte: Temas do Parlamento Europeu

---

● O Decreto-Lei n.º 84/2021, de 18 de outubro, em vigor em Portugal, regula os Direitos do Consumidor na compra e venda de bens, conteúdos e serviços digitais, segundo as Directivas (UE) 2019/771 e (UE) 2019/770, de 20 de Maio.

Prevê direitos para os consumidores relativamente ao fornecimento de conteúdos e serviços digitais, até agora inexistentes, impede a cópia não autorizada e a distribuição de seus arquivos.

---

● Lei nº 15/2022 de 11 de Agosto => Carta Portuguesa de Direitos Humanos na Era Digital

(Consolidação da Lei n.º 27/2021 de 17 de Maio)

São diversos os direitos contemplados neste documento normativo, todos no sentido de promover o direito à cibersegurança, direito à privacidade, garantia de protecção de dados e conteúdos digitais.

---

● Lei n.º 67/98 de 26 de Outubro sobre protecção de dados pessoais.

Reforçada pelo Regulamento Geral de Protecção de Dados (RGPD), de 25 de Maio de 2016.

---

● Lei 109/2009, de 15 de Setembro – Lei da Criminalidade Informática.

(actualização à Lei 109/91 de 17 de Agosto)

Em particular, destaca-se nesta Lei, o artigo 6.º, n.º 1, no qual está consubstanciado o crime de acesso ilegítimo a conteúdos privados e pessoais de utilizadores.

Mais se verifica que, não é permitida a violação (ou tentativa de violação) de qualquer sistema de autenticação ou segurança que proteja contas de acesso, servidores, equipamentos de rede de internet e/ou radiocomunicações (telefone). Em suma, constitui a prática de um crime interceptar dados e espiar redes (de internet ou de comunicações telefónicas).

Não é permitida a entrada em máquinas por via de acessos não autorizados.

Não são permitidas acções de sobrecarga, exploração de vulnerabilidades, e outras acções associadas ao hacking remoto que constituam agressões electromagnéticas, combinadas e/ou amplificadas, que visem destabilizar o correcto funcionamento dos equipamentos tecnológicos.

Não é permitida a alteração de endereços de IP (IP Spoofing) nem a alteração de identificação de mensagens com intenção de iludir e induzir em erro os receptores desses dados (falsificação de tráfego digital).

Em Portugal e na Europa, os ataques e ameaças à Segurança da Informação são sancionados criminalmente. A Lei sobre criminalidade informática, que cobre, entre outros aspectos, danos relativos a dados e ficheiros ou programas informáticos; sabotagem informática; acesso e intercepção ilegítimos, sanciona com penas de prisão estes crimes.

---

● DL 252/94 de 20 de Outubro => Decreto-lei do Software

No sentido de promover a garantia de Certificação do Software, este DL refere que apenas é permitida a instalação de software original; e que qualquer instalação de programas e software adicionais pelo SO tem necessariamente de ter autorização do utilizador. Para instalar ou remover programas é necessária a autenticação do utilizador, pessoa responsável, dono do computador.

OLIVEIRA, Wilson - Segurança da Informação: Técnicas e Soluções. Porto: Centro Atlântico, 2001.

ISBN: 972-8426-44-5

7 Artigos | Dissertação - SISTEMAS DE INFORMAÇÃO

Disciplinas de Segurança da Informação e Teoria da Informação:

• Recomendações de S.O.: Ubuntu (Linux). [inclui LibreOffice suite e browser Mozilla Firefox]

Redes de (in)Segurança da Informação no séc. XXI: a relação (dis)funcional do sistema

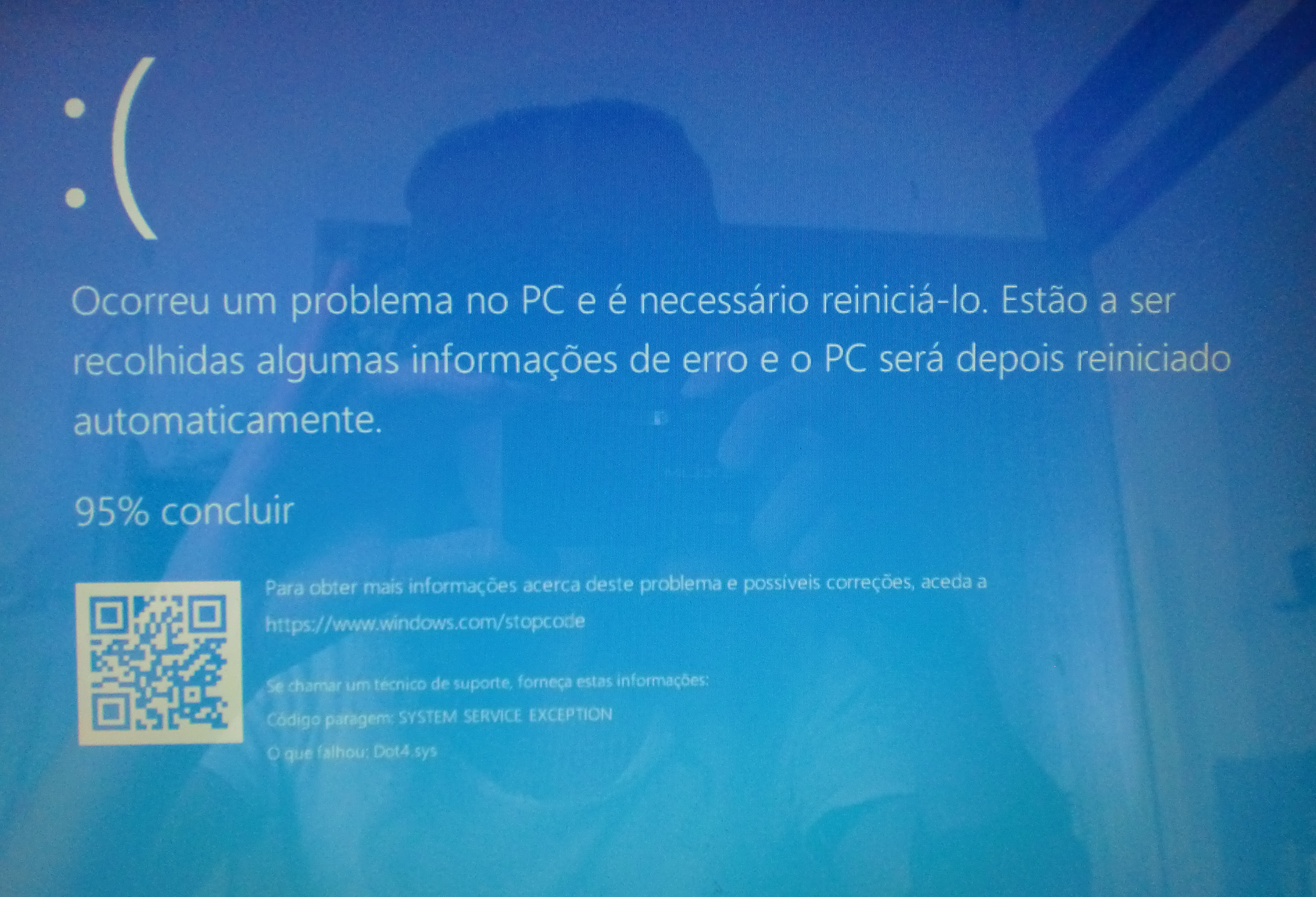

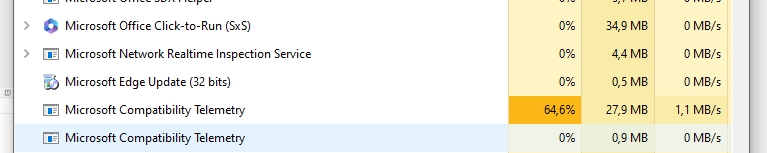

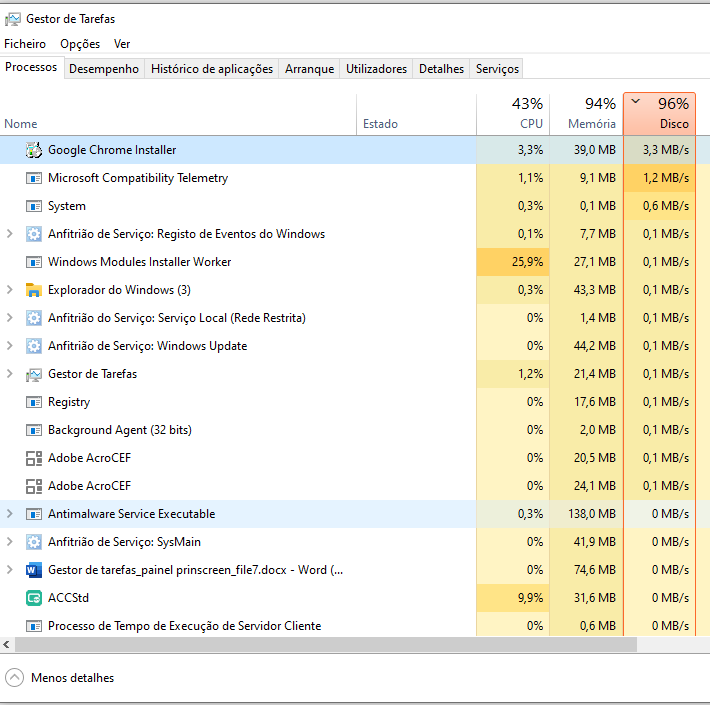

Operações ilegais num computador podem conduzir a um "crash" do sistema. Por vezes existem operações de processos que geram conflitos internos ou, simplesmente, o hacker necessita encobrir as suas acções (que podem surtir uso abusivo da CPU) e provoca deliberadamente um "crash" do sistema.

Um episódio que tem como objectivo apagar o rasto do "intruso".

Neste caso, a falência do sistema - o erro "blue screen of death", conforme já foi apelidado - está associada a um problema nas bibliotecas partilhadas... .dll

Um computador que vai abaixo, em média, 3 a 4 vezes ao dia – às vezes uma vez, às vezes cinco ou seis, raramente nenhuma – durante um dia de trabalho, não é normal. Com todo o prejuízo que isto implica no trabalho que o utilizador estava a realizar e que não fica gravado (pois que o sistema operativo desliga-se, tal e qual como se tivesse havido uma falha de energia eléctrica). Para além disto, há que considerar que estas interrupções abruptas de processos podem comprometer o correcto funcionamento do disco rígido do computador.

À falta de garantias de integridade do ‘coração’ do seu computador, pode ainda acontecer que o seu sistema operativo passe a iniciar em modo de linha de comandos (‘DOS’)!

Em todo este processo o utilizador tem de aguardar pacientemente ou impacientemente que o sistema recolha informações sobre o erro. Se somar tudo isto, o utilizador pode perder cerca de duas horas de trabalho por dia.

Adicionalmente, o sistema operativo passa a iniciar cada vez mais tarde. Isto é, desde o momento em que se liga o botão power do PC até que finalmente se apresente a interface gráfica pode demorar 17 minutos a abrir o computador!!

O utilizador pode questionar como é que tudo isto acontece num Sistema Operativo que diz ser eficiente, mas que se apresenta ser manifestamente ineficiente.

Se a explicação fosse assim ‘tão simples’ não se estaria a escrever este artigo.

________________________________________________________________________

Observações: Nunca a palavra de cabeçalho para este conteúdo “Abstract” esteve tão certa. E apela-se ao leitor que tenha algum sentido do abstracto.

E-mail de contacto: Qualquer apreciação crítica, contributo técnico ou testemunho poderá ser enviado para o e-mail forumsocial@o-musas.org

*ex-militar das Forças Armadas da Marinha de Guerra Portuguesa, com a especialidade de Radarista. Licenciada em Ciências da Informação e da Documentação pela Universidade Aberta.

Dedicatória: Dedico esta Dissertação a quatro personalidades históricas da ciência: Madame Curie; Albert Einstein; Michael Faraday; Carl Sagan.

________________________________________________________________________

Palavras-chave: Criminologia informática; Configurações ilegais; Estado Digital; Segurança da Informação; data leak; Microsoft hackers; Windows; conflitos de interesse.

Estrutura-índice do artigo:

PARTE I: Corrupção Informática

PARTE II: Comunicações em risco

PARTE III: Novas armas do séc. XXI

PARTE IV: Conclusões

Parte I - Corrupção informática

- Pistas preliminares de hacking

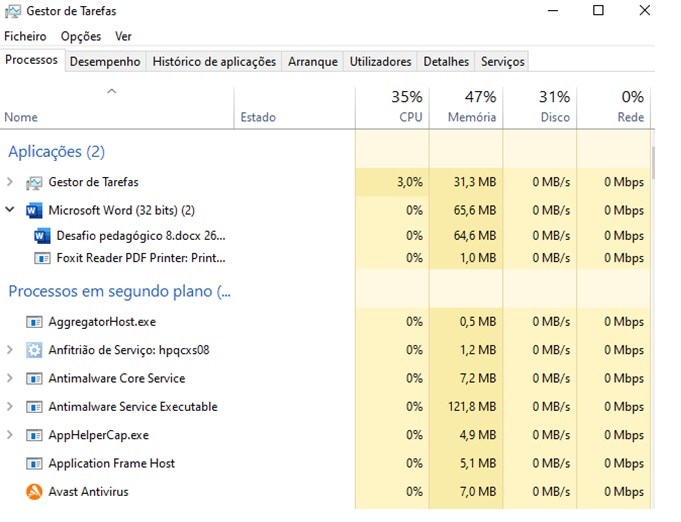

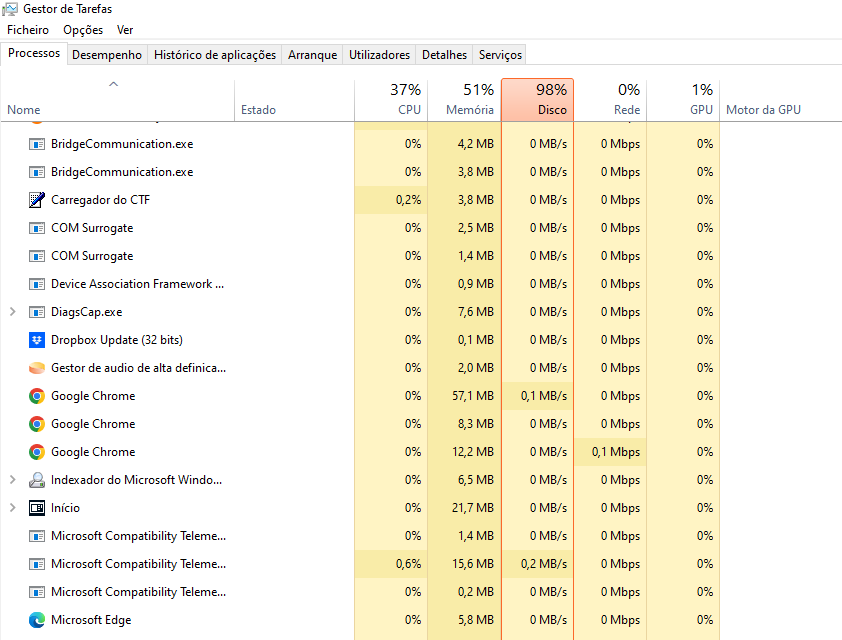

Até se chegar a uma consciência crítica para podermos passar a questionar – Porquê que o sistema operativo havia de nos estar a enganar? – é preciso percorrer algum caminho de exploração. Ou seja, supervisionar o que é que o computador anda a fazer.

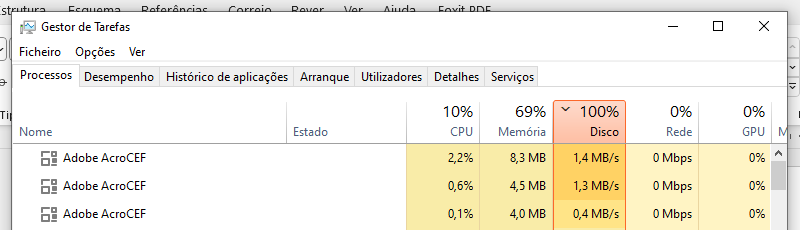

Três indicadores clássicos:

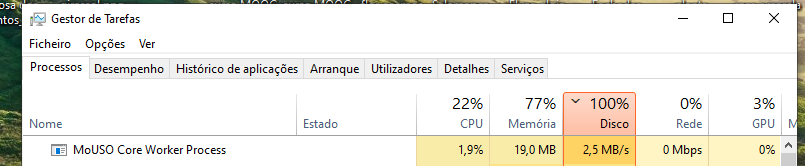

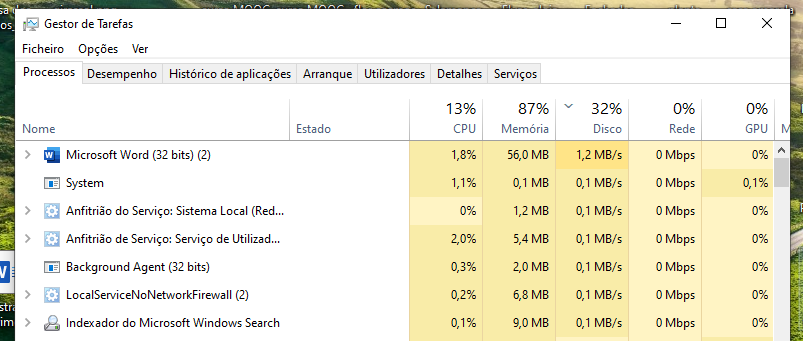

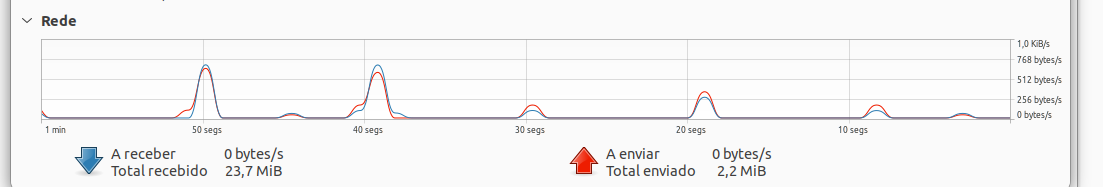

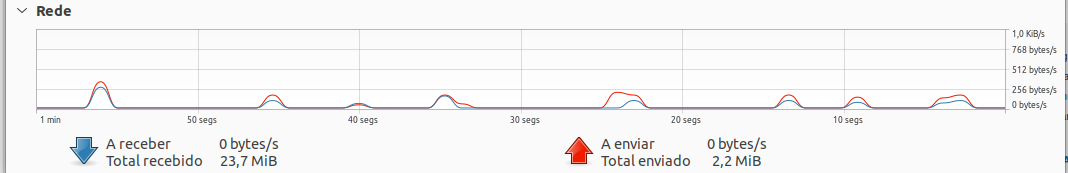

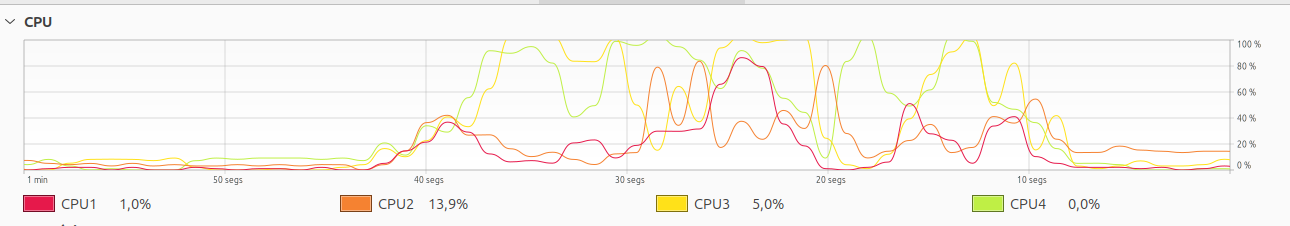

1 - Se o computador apresenta grande tráfego de rede sem que se esteja a trabalhar na internet, desconfie. Isso pode indicar um grande fluxo de transferência de dados, o que não é normal.

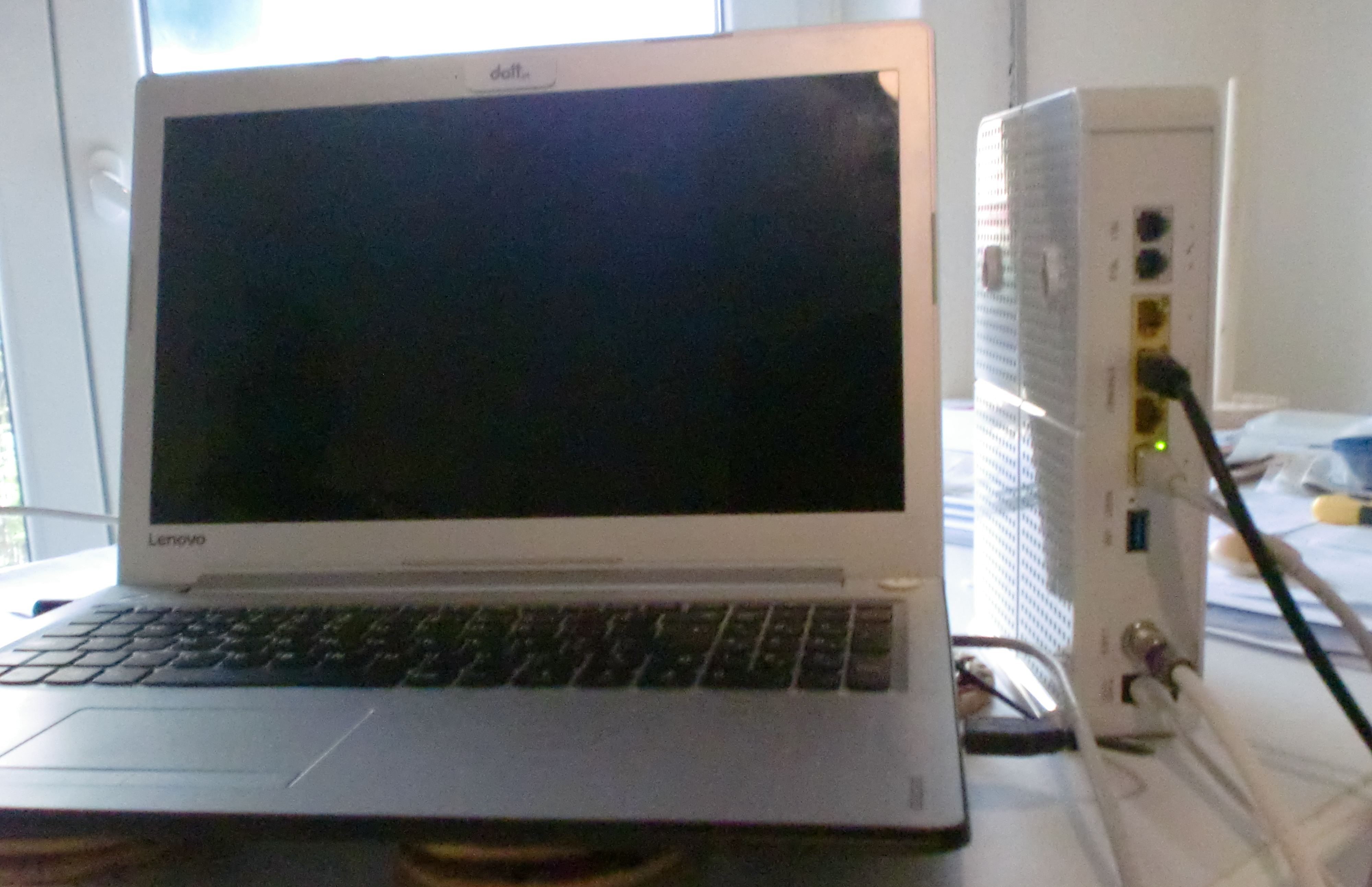

Para uma ligação por ethernet, o utilizador deverá verificar se, na parte detrás do router/modem, a luz de rede acende e desliga de forma intermitente.

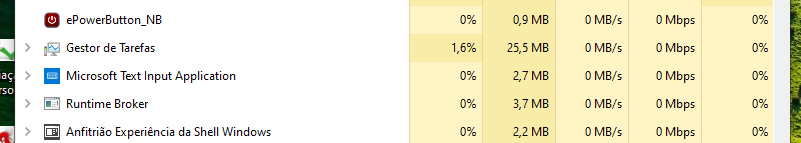

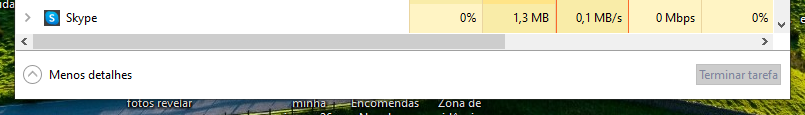

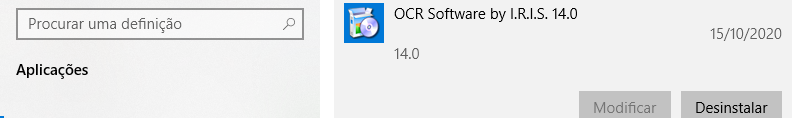

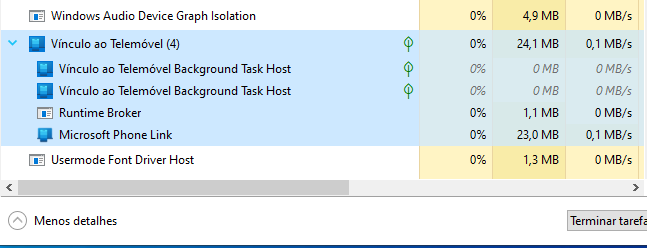

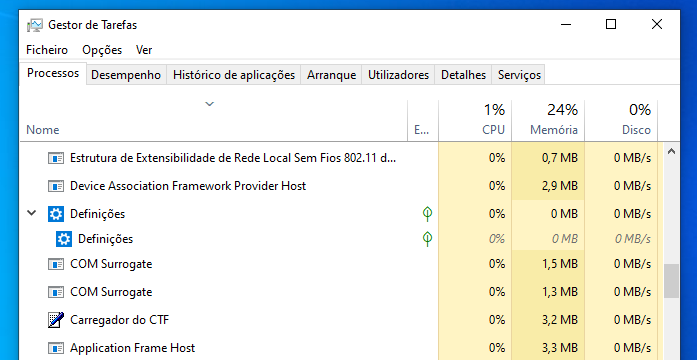

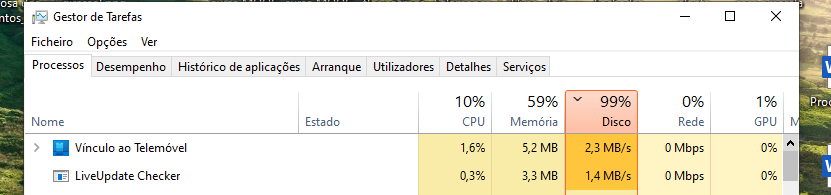

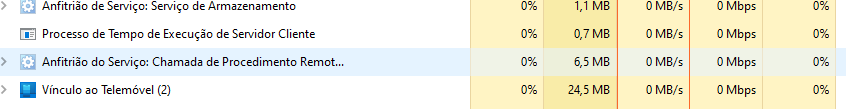

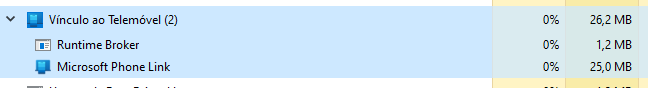

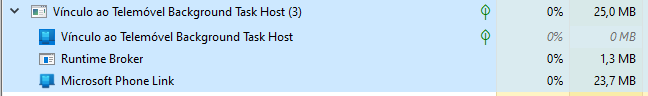

2 - Se em processos em segundo plano existem aplicações regularmente abertas que o utilizador não utiliza há décadas, ou que não solicitou, desconfie ainda mais. Aplicações do tipo: Team Viewer; Skype; Programas de OCR – Optical Character Recognition (útil para ler ficheiros protegidos); Text input application; Vínculo ao Telemóvel, etc.

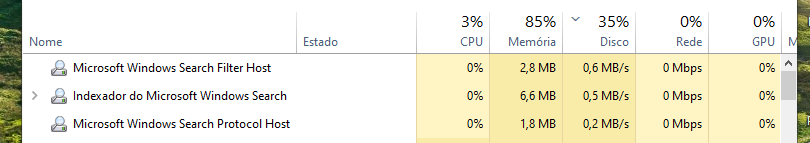

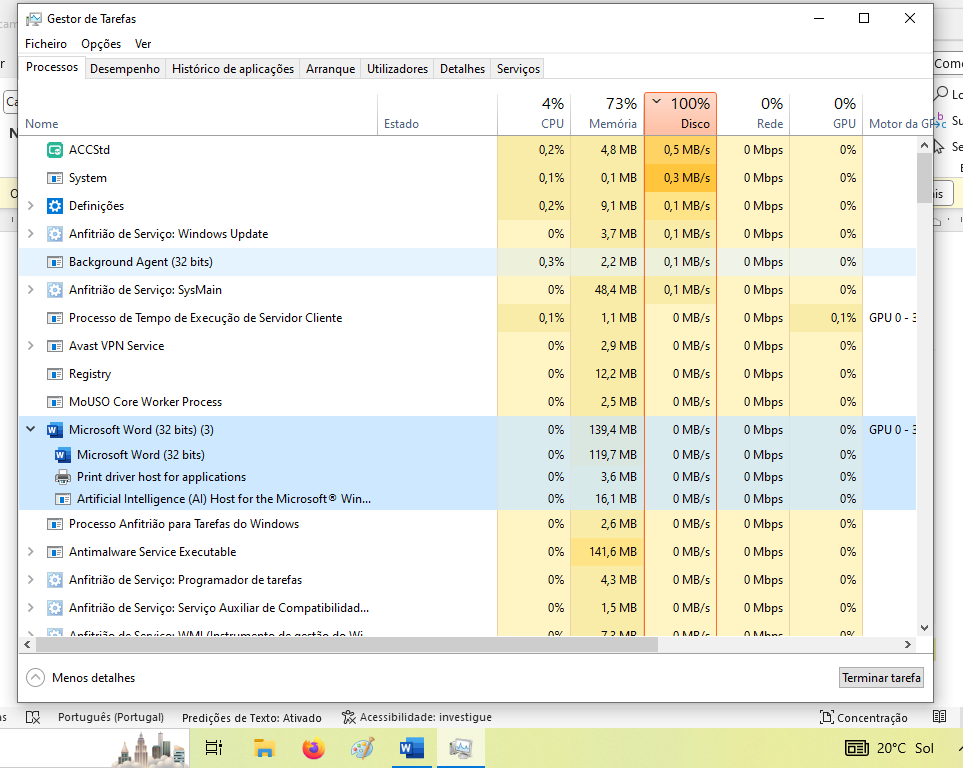

3 - Se o computador passa a estar a trabalhar sempre com o disco nos 100%, e este valor nunca desce, e, pressupondo que o disco é um disco saudável, também não é nada normal. O utilizador deve ponderar bem a possibilidade de o seu computador já estar a ser ‘invadido’.

Importa salientar que é importante estar atento a estes ‘detalhes’ para que se possa prevenir o pior.

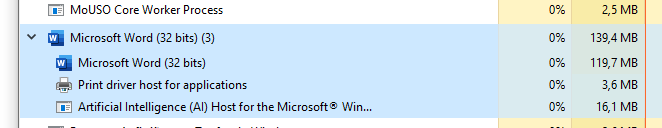

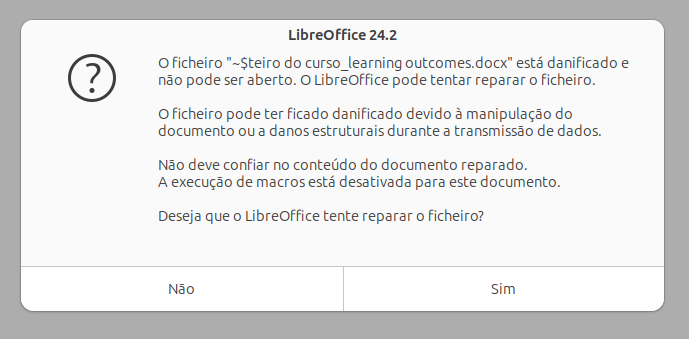

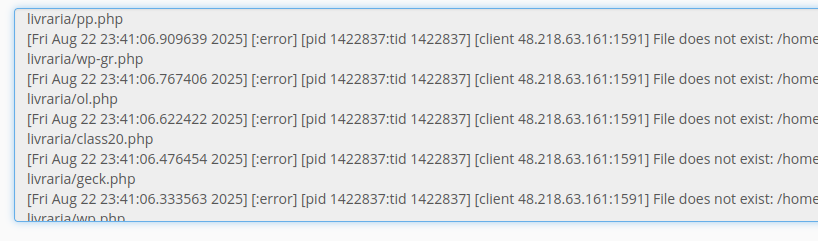

![]()

- Team Viewer em execução sem ser solicitado -

- enlace frequente para um vínculo ao telemóvel -

● Team Viewer - [programa que permite ligação remota e acesso directo a outro computador]

● Skype [programa adquirido pela Microsoft e que, na sua versão original, permite comunicação síncrona streaming via webcam]

****************************************************************************

NO TEXTO QUE SE SEGUE CONTINUAMOS A NOSSA VIAGEM EXPLORATÓRIA AO UNIVERSO DO COMPUTADOR, TAL COMO FARIA CARL SAGAN COM A SONDA VOYAGER NA SUA MAGNÍFICA OBRA COSMOS.

**************************************************************************************

Telemetria e AI (artificial intelligence)

Se o utilizador tiver um olhar atento, irá eventualmente encontrar no seu computador um conjunto de outras situações que poderão suscitar questões, dúvidas, interrogações, suspeitas: - “O que é isto?”.

- Anomalias

“Anomalias”, chamemos-lhe assim. Neste caso, a anomalia que apresentamos não obedece à tradição. É algo completamente novo.

Há uma luz que você vê brilhar ao longe. Mas não se trata da estrela Sirius nem do planeta Vénus. É mesmo a luz led da sua rede de ethernet que permanece acesa quando o computador está desligado!

[cabo ethernet cinza claro]

- Tampering de drives [numa pen]

- "Tampering" (do Inglês): Defeito deliberado causado num equipamento com o objectivo de comprometer a sua segurança e correcto funcionamento.

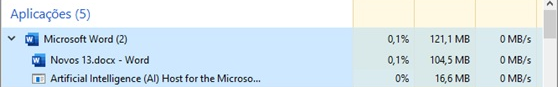

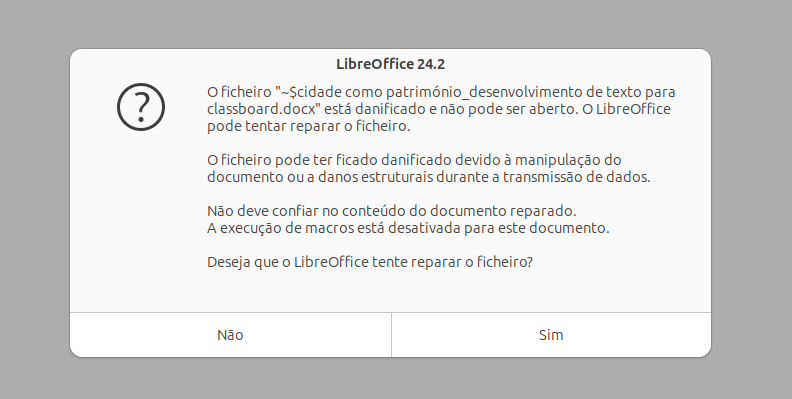

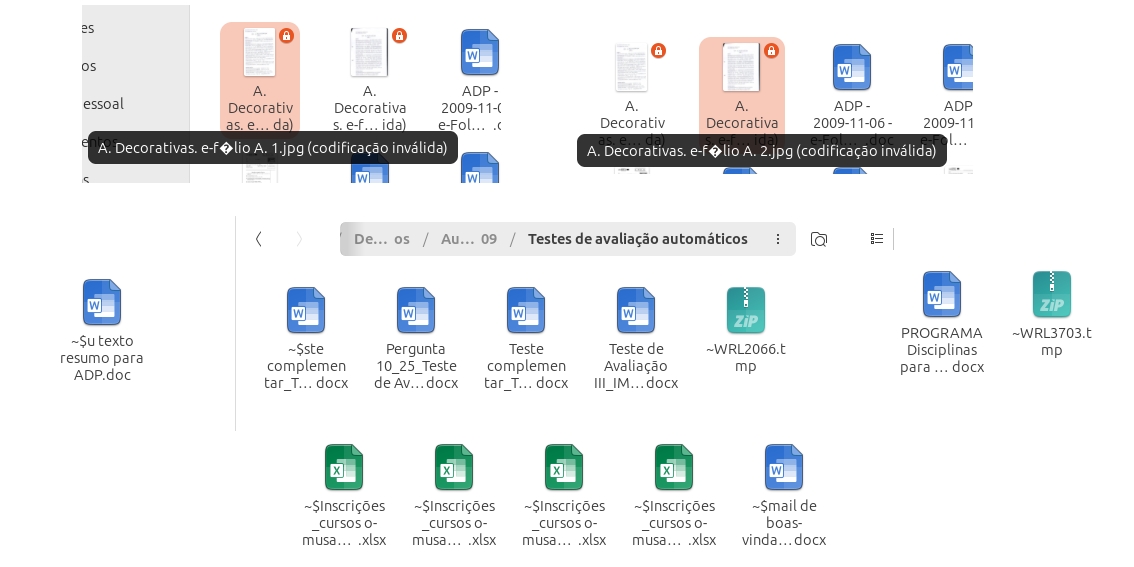

Ficheiros propositadamente danificados, seguido de uma mensagem muito subtil na aplicação Word: "carregue os seus documentos para a Cloud":

"O seu computador foi analisado 7 vezes e não encontrou nenhuma ameaça."!

Isto acontece porque, por um lado, o dispositivo nunca se desliga em absoluto quando é retirado (tem o processo AI pendente e ligado aos documentos), mas também porque existe uma intenção propositada para que os mesmos fiquem danificados.

- Backdoor [num disco externo]

- “Backdoor” (do Inglês): Programa(s) implementado secretamente num computador, o qual pode ter vários objectivos, tais como, obter informações e dados armazenados.

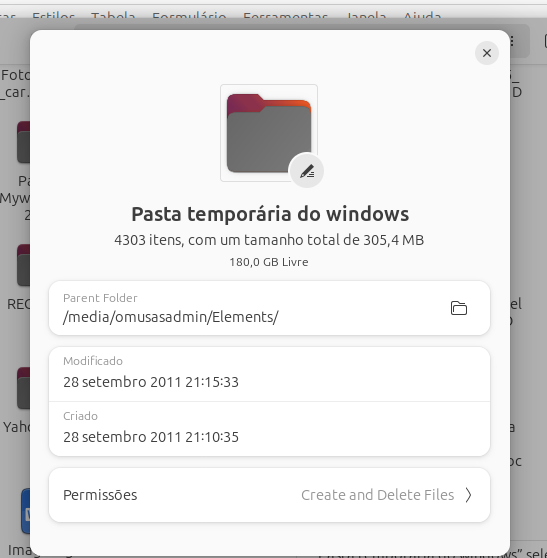

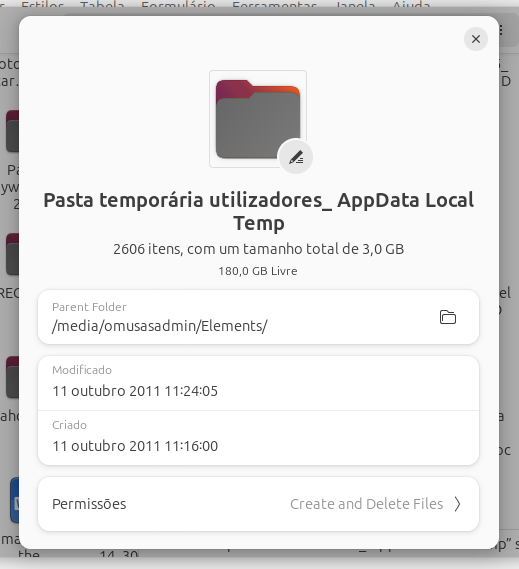

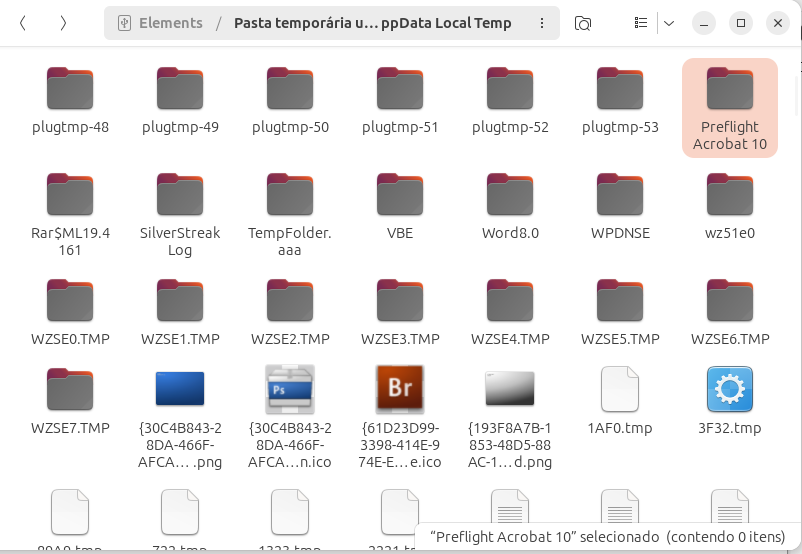

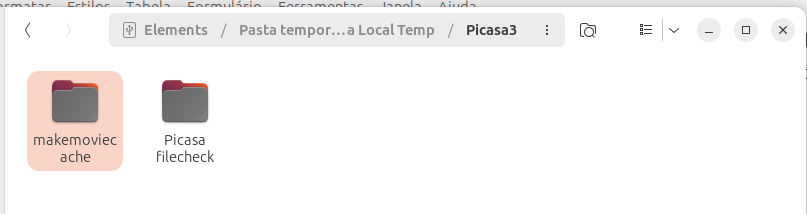

As antigas pastas temporárias do Windows ficavam localizadas num directório um pouco escondido, mas ainda assim acessível, em \AppData Local temp. Esta pasta acumulava ficheiros temporários não necessários, com extensão .tmp, e era preciso apagar alguns deste ficheiros de forma manual (isto porque o disco rígido ficava cheio - sem espaço disponível para gravação - sem se perceber bem porquê... Com o computador sempre no "red line" nem memória virtual há para se poder fazer uma transferência ftp).

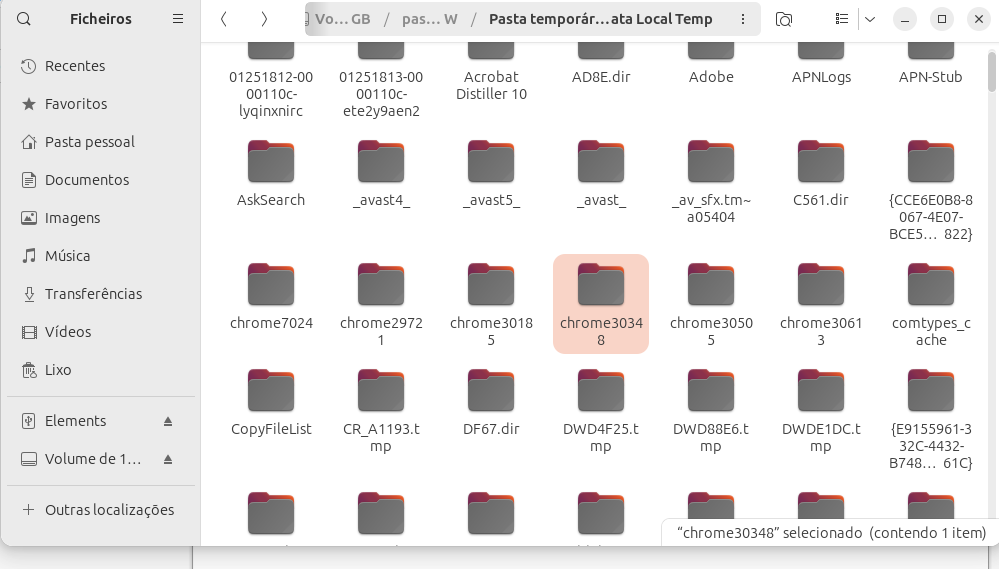

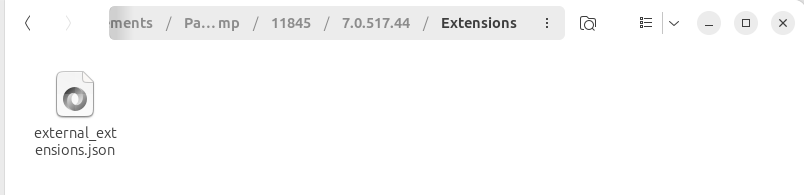

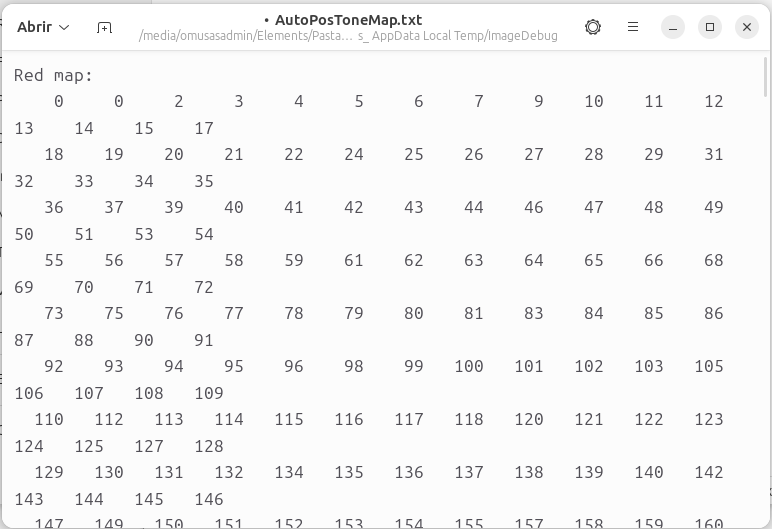

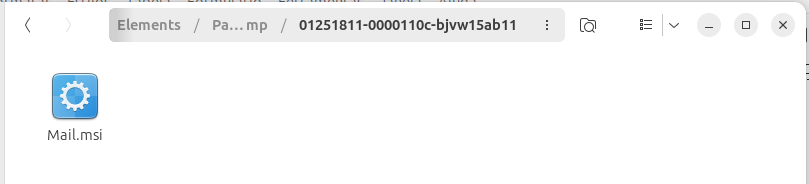

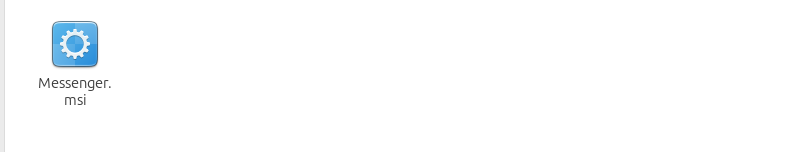

As novas pastas temporárias do Windows estão ainda mais escusas (ocultas) e acumulam outras funções, agora na forma de Backdoor [instaladas num disco externo]. E têm este aspecto:

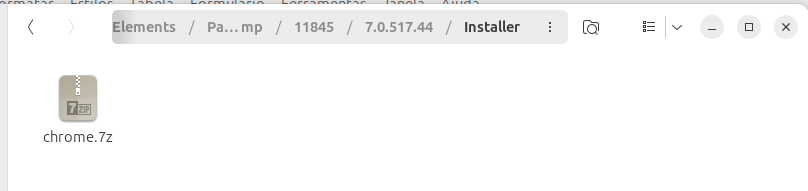

● Chrome – browser de navegação da Google (chrome 7 zip, chrome dll)

Pasta intitulada “CopyFileList” -- > com o objectivo de obter informações sobre dados e ficheiros armazenados. [imagem anterior, junto com as pastas Chrome]

Biblioteca de vínculo dinâmico; biblioteca compilada ou biblioteca partilhada.

Permite que vários programas acedam a funções compartilhadas através de bibliotecas comuns.

Programa autónomo para execução e instalação.

- Descrição iconográfica e leitura iconológica de um "print screen"

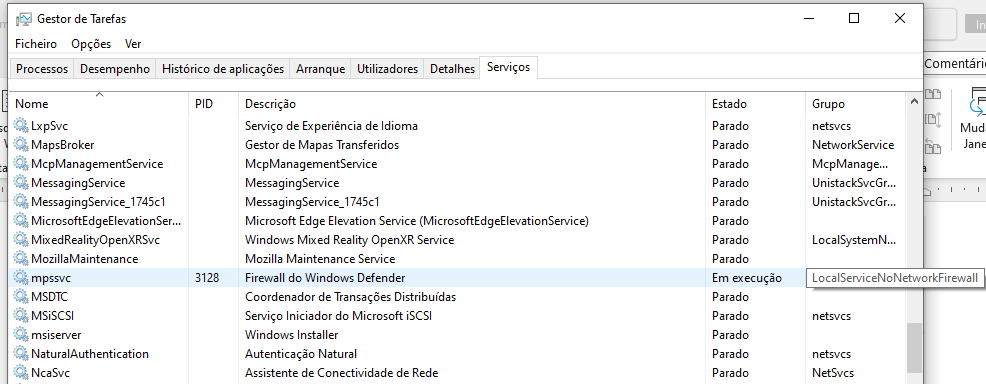

◙ Serviço de Firewall do Windows no modo No Network FireWall!

Questionamos a um funcionário de uma loja de informática se sabe o que é que são aqueles "processos AI pendurados" nos nossos documentos do Word, Powerpoint, etc. A resposta do funcionário é a seguinte:

- «São coisas que o Windows precisa para funcionar.» ... - muito esclarecedor.

Questionamos a outra pessoa, agora formada em informática e professor de informática, se sabe o que é que significa o processo LocalServiceNoNetworkFirewall. A resposta que obtivemos é a seguinte:

- «O serviço mpssvc (localservicenonetworkfirewall) é um serviço utilizado pela firewall do windows defender. Estar em execução é bom sinal.»

Agora, questionamos uma terceira pessoa, que pouco ou nada percebe de informática, se sabe o que é que significa No Network Firewall e que observe o printscreen que abaixo apresentamos.

Na ausência de referenciais de conhecimento do campo da Informática, esta pessoa irá focar-se no significado literal da palavra/s.

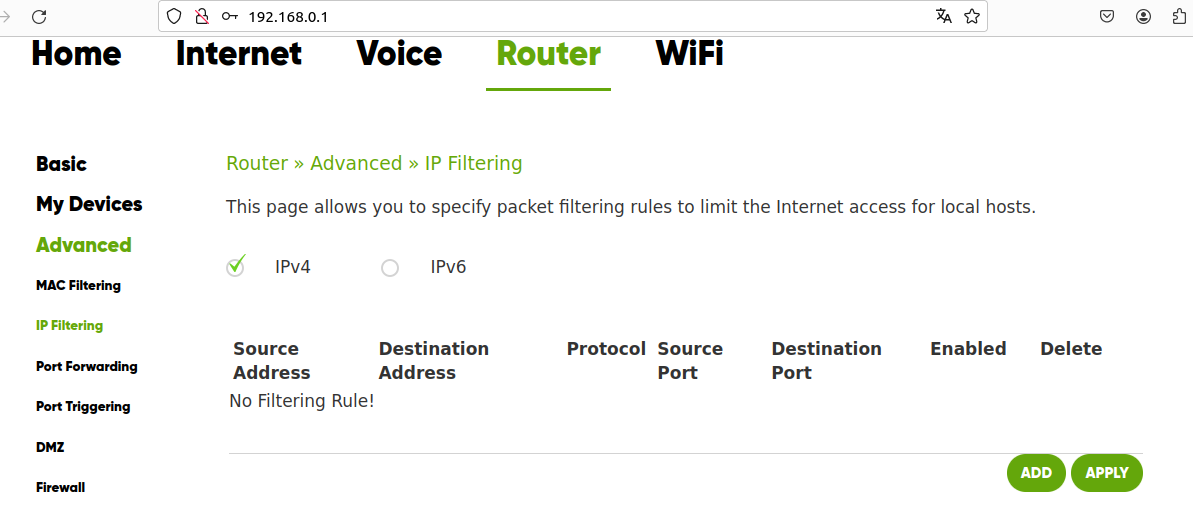

Sem Firewall activa implica que a rede de internet não tem a funcionar qualquer filtragem de pacotes de dados (No filtering rule).

É como se o "alarme da sua casa" estivesse desligado. E está pronta para ser assaltada.

Os primeiros dois casos correspondem a uma leitura iconológica; e o terceiro corresponde a uma descrição iconográfica daquilo que é observado.

- Alienação de Software

As marcas de software mais conhecidas e muito utilizadas pelos utilizadores fazem parte deste cômputo de printscreens, com destaque para a Google e a evidência de quem se serve de software de outrem (ex.: instalação de um browser alheio "Chrome"), mas deturpado da sua função original, com o objectivo de incriminar (ou eliminar) a concorrência.

Outras grandes marcas presentes são a Apple, Adobe Systems e Avast Software.

Este tipo de instalação num disco externo é, evidentemente, não autorizada e tem fins maliciosos.

- Conflitos de interesses

É óbvio que há, desde logo, um conflito de interesses subjacente. (interesses económicos paralelos) [o computador do utilizador pode facilmente passar a ser a "fonte" do negócio]

SPI - Serial Peripheral Interface - de facto standard para comunicações síncronas (protocolo não oficial – não regulamentado).

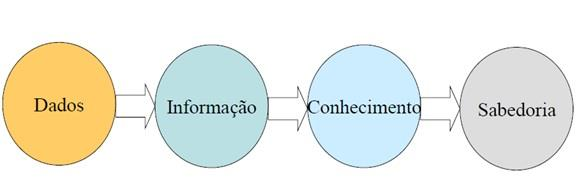

- Um modelo de análise

INPUT serão as fontes de dados e o OUTPUT será um Sistema de Informação.

Daqui realça-se o potencial da informação:

A informação pode ser crítica e importante; pode ser essencial e útil, ou pode ser mínima; ou, ainda, servir para... nada (informação lixo).

As fontes de informação mais ricas serão sempre aquelas que resultam directamente do trabalho intelectual produzido pelo indivíduo no decurso da sua vida activa, independentemente dos avanços tecnológicos que se venham a verificar em termos de Inteligência Artificial.

É por este motivo que o trabalho resultante da produção humana será sempre um bem de maior valor e insubstituível.

Todavia, muitos dos ficheiros contidos nestas "pastas temporárias suspeitas do Windows" são, simplesmente, uma incógnita. E somente um especialista é que poderá tentar perceber ao certo qual o seu propósito.

Parte II - Comunicações em risco

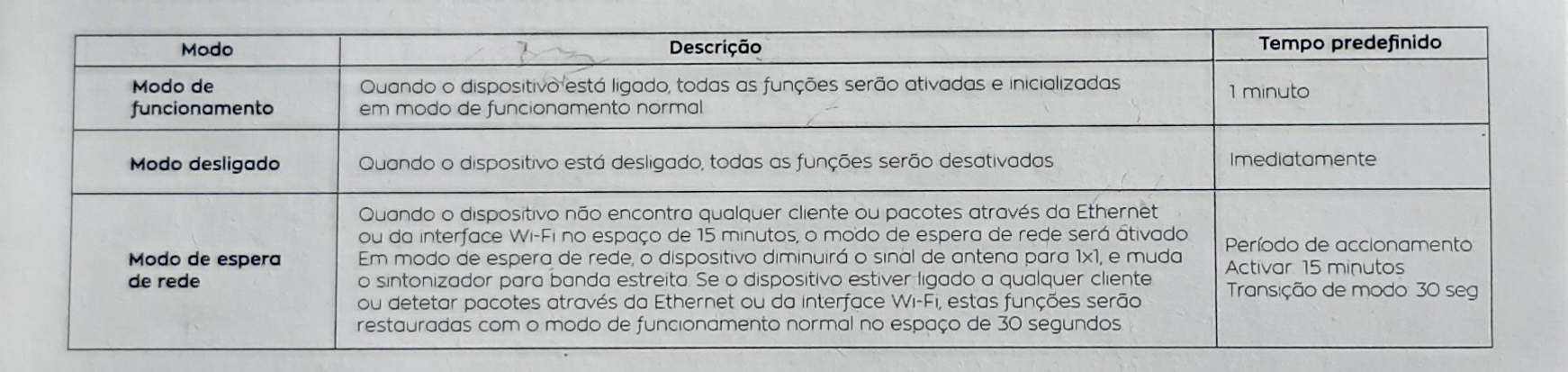

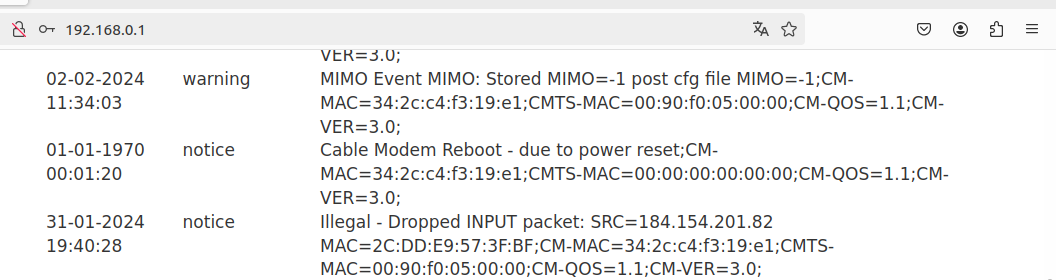

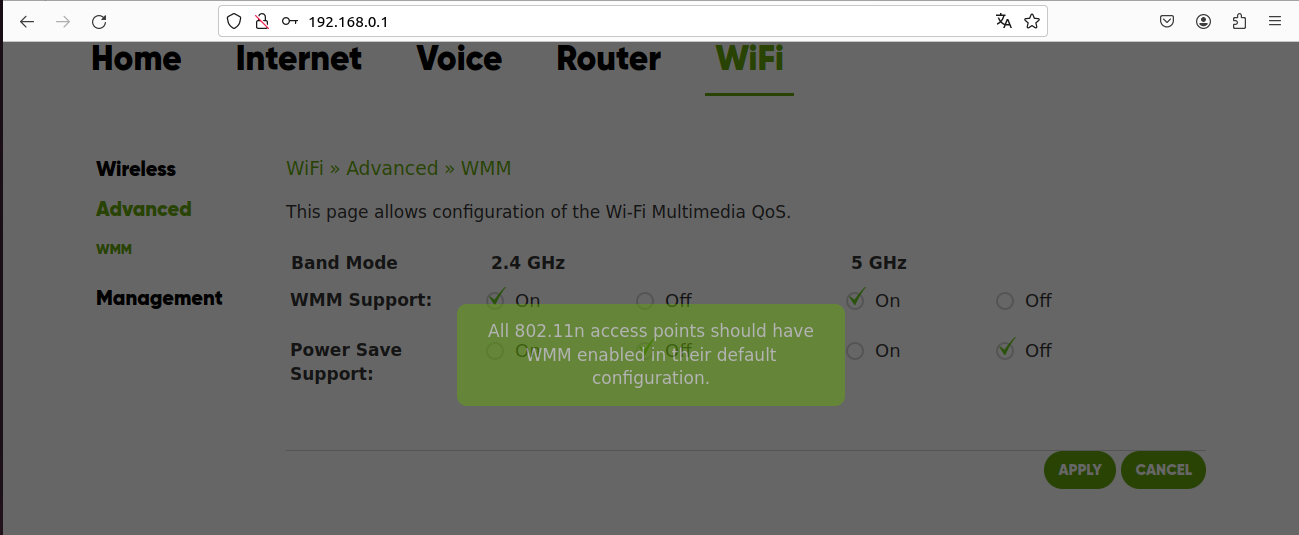

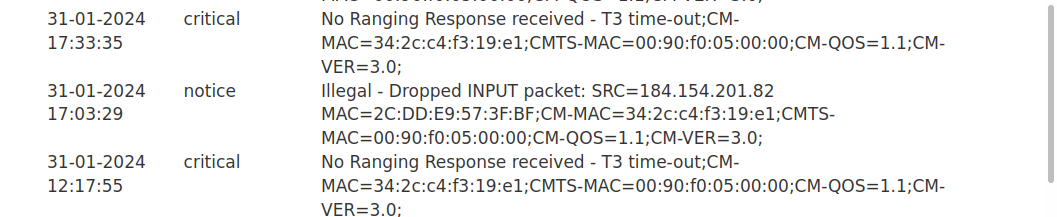

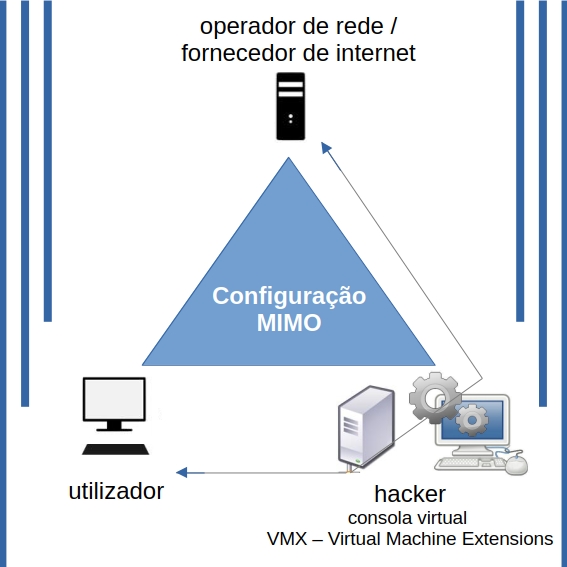

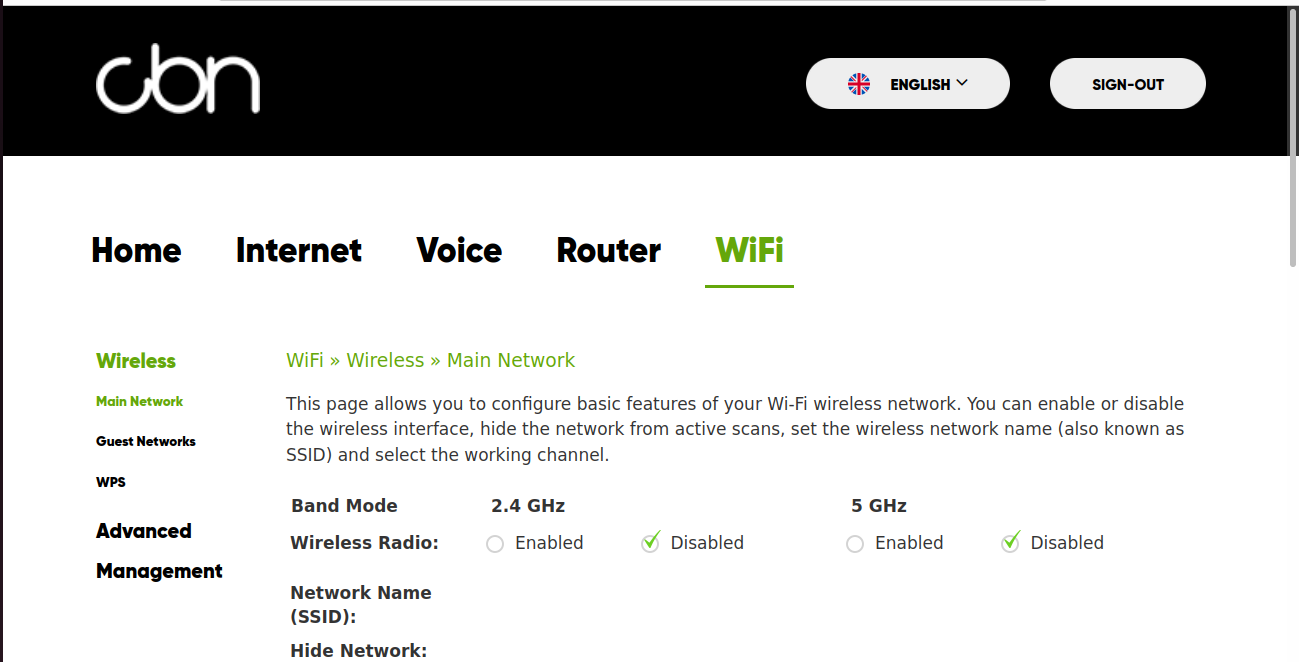

- Comunicações paralelas de rede por Wi-Fi Multimedia no gateway: Warning - MIMO event illegal packet - 802.11n Win [UDP?] [VMX?]

MAC=2C:DD:E9:57:3D:77;

MAC=C8:5B:76:FC:0D:1A.

De facto, apesar da CBN identificar a ilegalidade do pacote/ficheiro MIMO, não saberá identificar quem é o autor daquela configuração...

«MIMO event - ILLEGAL. Dropped input packet...»

1) Porque permite espiar as comunicações do browser;

2) Porque permite inverter o modelo Cliente/Servidor para Servidor/Cliente.

Sinal de rede de entrada e de saída de dados com ondas sempre acopladas (sobrepostas):

- Configurações ilegais em telemóveis smartphone via bluetooth

O que o utilizador não sabe é que existem chamadas recebidas neste telefone fixo que o utilizador não tem.

Parece confuso?! Assim é.

Importa recordar que em ambiente digital não existe uma realidade objectiva que obedeça à nossa lógica de causalidade. Tudo o que existe é uma realidade programada.

"Trim trim" toca o telefone. Ou melhor dizendo, o telefone não toca, nem faz som.

Há, sim, um sinal digital bluetooth que viaja pelo espaço e intercepta o seu router/modem na forma de chamada falsa.

E com algo tão simples quanto isto é possível entrar na rede telefónica com códigos maliciosos, e, consequentemente, interceptar a rede de internet.

O acesso à rede é, ainda, facilitado pelo facto de que as senhas de acesso ao gateway são, de um modo geral, de conhecimento público.

A informação de acesso ao Gateway é um endereço URL em formato IP que consta na base do router/modem. Exemplos de endereços e respectivas passwords de acesso:

MEO gateway: http://192.168.1.254

utilizador: meo

password: meo

NOWO gateway: http://192.168.0.1

utilizador: admin

password: admin

Aconselha-se a todos os utilizadores que mudem a password do gateway de rede.

1. Utilizaremos o conceito de sinal quando está associada uma transmissão remota com informação digital codificada.

2. Utilizaremos o conceito de frequência quando se está na presença de emissão de radiação electromagnética sem sinal modulado associado.

Não é suposto ser óbvio... o criminoso não quer ser identificado nem quer deixar rasto...

O utilizador recebe no seu telefone uma notificação: pode ser uma recepção de mensagem com informação meteorológica, por exemplo; pode ser a recepção de um e-mail de spam chato no Gmail; ou algum tipo de alarme. Aparentemente, nada de especial.

O utilizador nem precisa de abrir a mensagem. Assim que ouve a recepção da notificação no seu telemóvel - o som "plim" ou "dong" - inicia-se o processo automático de activação: o envio do sinal bluetooth.

Sendo um sinal de bluetooth, não passa pelas redes de comunicações móveis, logo, é muito mais difícil de se rastrear.

Parte III - Novas armas do séc. XXI

- O Wi-Fi como arma: formas de se ultrapassar potências de transmissão (há a forma directa e a indirecta)

Quando o seu equipamento (pen) é atingido por um feixe de Wi-Fi em potência, podem acontecer duas hipóteses:

Ou o seu Sistema consegue defender-se, ou não.

- Frequências clandestinas não-autorizadas [radiação electromagnética pura]

--> Frequências da gama rádio potencialmente perigosas pelos efeitos que geram no meio-ambiente e nos equipamentos, como por exemplo, frequências de ressonância magnética (frequências que alteram o estado do spin electrónico de um átomo).

Recordo-me, de repente, dos trabalhos desenvolvidos por Tesla, que considerava que era possível mapear os impulsos eléctricos do cérebro; ou seja: captar ondas cerebrais para saber o que é que a pessoa está a pensar.

- E que «frequências estranhas» são estas que a Microsoft utiliza e que põe a gerar nos equipamentos (computadores, routers e telemóveis)?

Isso é mais difícil de saber ao certo o que são.

É quase um pouco como termos de adivinhar qual é a frequência que os nossos homónimos do espaço interestelar [outros seres inteligentes] estarão a transmitir.

Neste sentido, talvez pudéssemos pedir alguma ajuda ao SETI - Search for ExtraTerrestrial Intelligence para nos ajudar com esta tarefa.

Mas para se dedicarem a este novo projecto deveriam, primeiramente, mudar o acrónimo de SETI para SATI - Search for Abnormal Terrestrial Intelligence.

- E pergunta o utilizador, como é que o utilizador sabe isso? E respondemos:

O utilizador não sabe.

Ninguém sabe.

Só o Sistema Operativo é que sabe.

Uma grande pista pode ser dada neste sentido, visto que, mesmo num dia de apagão total, como foi aquele que ocorreu recentemente no final de Abril de 2025 - em que não havia internet, nem havia routers ligados, pois não há energia eléctrica - o seu telemóvel é uma fonte de rádio a transmitir continuamente!

Para o utilizador saber isto tem de ter iniciativa própria. Ou seja, tem de monitorizar a actividade electromagnética do(s) seu(s) equipamento(s).

Pode ainda acontecer, em conversa de corredor, o utilizador falar com o seu vizinho do andar de baixo e este comentar-lhe que só se liga à rede por ethernet, que não utiliza Wi-Fi [pensa ele que está ligado por ethernet...].

No andar directamente acima do utilizador, é um andar vago, não vive lá ninguém. Ao lado do andar do utilizador vive uma velhota com mais de 80 anos que nem internet tem nem utiliza smartphone. Contudo, há sempre um chinfrim de frequências estridentes que se ouve no ar [se o utilizador tapar os ouvidos ou utilizar uns tampões consegue abafar os sons exteriores e ouvir melhor os sons interiores].

Então, de onde vêm estas frequências ruidosas que circulam no ar? Serão alienígenas?!

Não, não são alienígenas: são as frequências de hacking da Microsoft.

Outra característica que identifica estas frequências não-autorizadas é que são particularmente ruidosas.

- Armas integradas em computadores: pulsos ou pulsares electromagnéticos

Contudo, a Microsoft não é só uma empresa de software. Esta empresa também fornece algum hardware para computadores (muito conveniente...).

Julgamos que, para um utilizador que tivesse um pacemaker, esse aparelho, certamente, não voltaria a arrancar...

- Outros: Pressões magnéticas; Ultrassons; Armas de Electrões (impulsos eléctricos), etc.

Impulsos eléctricos

Impulsos eléctricos são cargas libertadas (electrões) que criam campos eléctricos desgovernados e que atingem os equipamentos.

Este conceito “impulsos eléctricos” é diferente de “pulsos ou pulsares electromagnéticos”.

O modo lento pode acontecer se o circuito não tiver neutro (derrama electrões).

- Sinais clandestinos criminosos [sinal modulado]

O bluetooth como técnica utilizada para invadir sistemas informáticos (computadores e routers/modems) corrompendo a sua segurança: há formas de maximizar o impulso, alcance e orientação de um sinal de bluetooth.

- Hardware integrado para hacking remoto (componentes): o recurso ao electroíman e a outros "engenhos" que exploram princípios de Física.

- Telemóveis transformados em armas: telemóveis recrutados para hacking remoto: hacking remoto agressivo

Parte IV - Conclusões

- Convite ao crime

As autoridades deslocam-se ao local, verificam que o carro está efectivamente estacionado em frente à minha garagem, e, se não se conseguir contactar o proprietário, o carro corre o risco de ser rebocado.

Tudo certo até aqui. Agora:

- Se eu contactar as autoridades e disser que alguém dispara contra o meu computador pulsos electromagnéticos (e, consecutivamente, contra mim, pois que estou sentada em frente ao computador) as autoridades não têm como verificar se isto está ou não está a acontecer; além de que, parte-se do pressuposto: como não se conseguirá chegar ao autor do crime, 'o caso é arquivado'!

- Qual é a interpretação que se tira desta história?

R: - O crime compensa. (?!)

Mas o crime não pode passar impune...

No âmbito digital há muitas situações que comportam uma dificuldade acrescida pelo facto de trazerem "assinaturas anónimas".

- Então, como ultrapassar isto?

1º

2º

3º

- O crime ideal

| 7 - Aplicação |

|---|

| 6 - Apresentação |

| 5 - Sessão |

| 4 - Transporte |

| 3 - Rede |

| 2 - Lógica |

| 1 - Física |

- Comunicações digitais

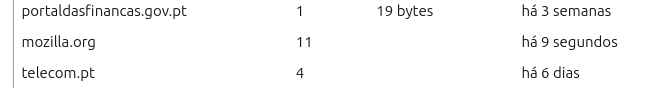

Neste sentido, a operadora de internet só actua de forma reactiva, ou seja, tem de ser o utilizador a apresentar uma denúncia e a apresentar algum tipo de "registo" que comprove, com um grau de probabilidade razoável, a existência dessa ilegalidade ou infracção.

Se o utilizador se der ao trabalho de ler e reler o excerto de texto anterior com alguma atenção, isto significa que ninguém controla comunicações digitais!!

Ninguém monitoriza que sinais é que efectivamente saem dos seus equipamentos; e, também, ninguém controla que tráfego digital é que circula no espaço exterior - isso seria algo demasiado utópico para os dias de hoje.

Ninguém impede que os seus sinais possam ser interceptados quando em trânsito. Na verdade, esta tarefa não está, oficialmente, a cargo de ninguém, pois não existem "fiscais de internet" nem "brigadistas digitais".

- Um mundo de invasões

https://www.livraria.o-musas.org/index.html

- Canal de denúncias

- O que é interceptar uma rede?

Ainda que a tecnologia de comunicações digitais seja uma tecnologia extremamente complexa, o conceito de interceptar uma rede pode ser exemplificado da seguinte forma:

- Pense naqueles Walkie-talkies infantis que os pais dão às crianças, mas que serve para os pais disporem de uma forma de comunicação imediata com os filhos sempre que se deslocam para um espaço exterior ao ar livre (imagine um acampamento em família e que o filho foi andar de bicicleta). O pai pode contactar com o filho via walkie-talkie para saber se está tudo bem. Para este propósito, tanto o pai como o filho têm de estar sintonizados para a mesma frequência para poderem comunicar. Mas se por acaso a criança decidir "brincar" com o botão das frequências pode acontecer ouvir comunicações de outras pessoas/outras famílias - isso é interceptar uma comunicação.

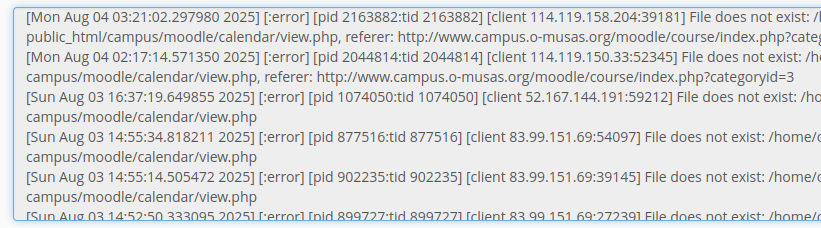

O utilizador pode estar online a trabalhar numa plataforma de aprendizagem virtual moodle e, de repente, o sistema abre uma janela de diálogo que lhe apresenta a seguinte informação:

"Esta mensagem vai ser enviada para terceiros". Isto significa que a rede foi interceptada.

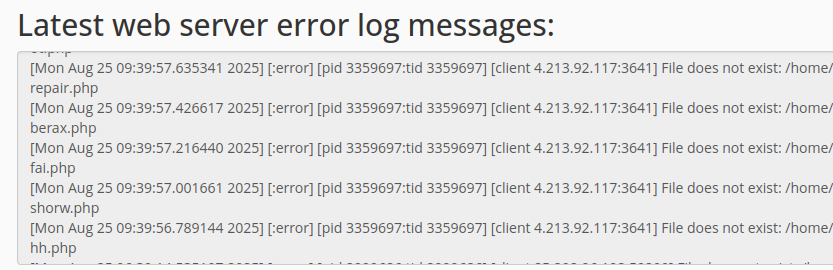

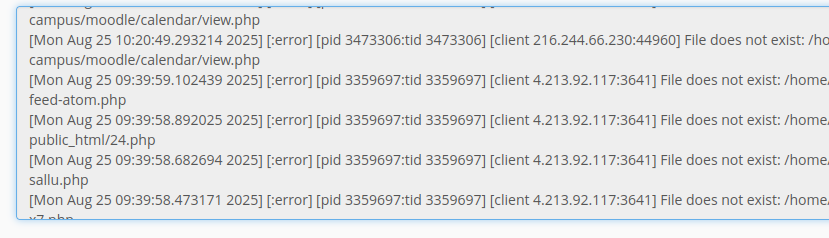

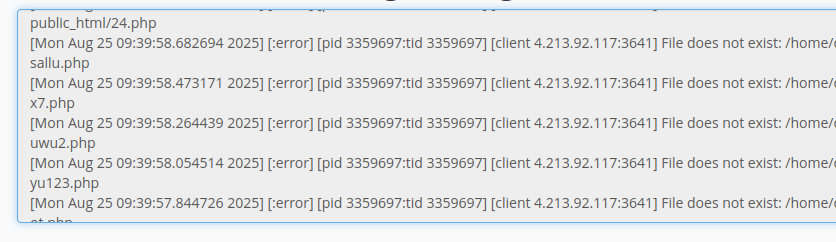

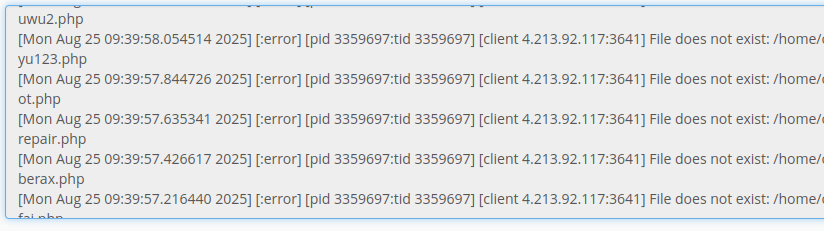

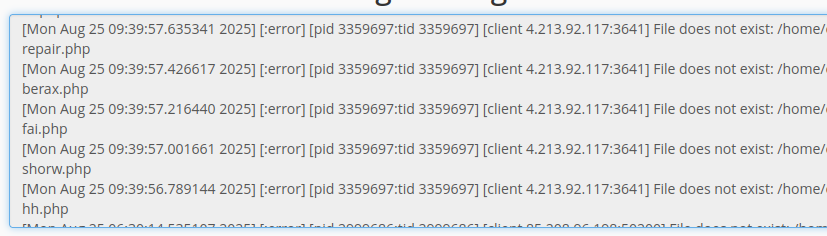

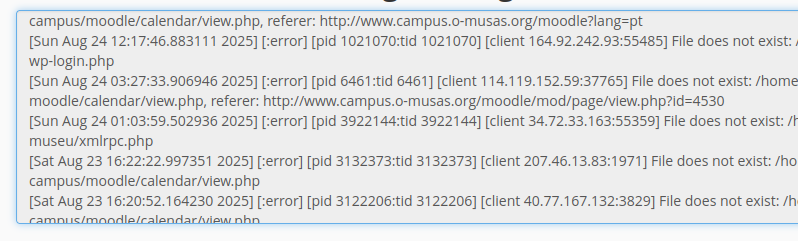

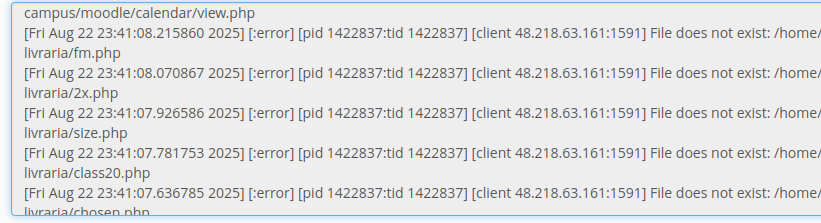

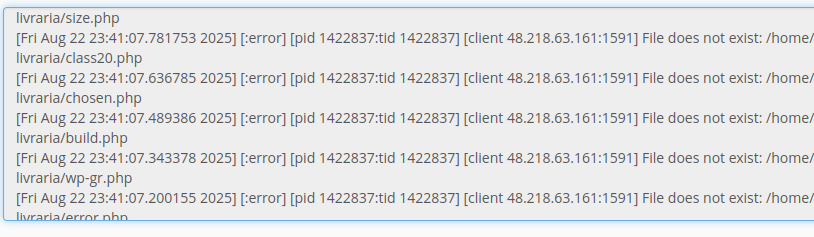

Ou, então, o utilizador pode estar tranquilamente a trabalhar no seu computador e olha para o seu painel de registos de segurança e depara-se com a seguinte informação:

"Attempted to reach computer with bluetooth". Isto pode indicar, por exemplo, que o Sistema Operativo do seu vizinho abaixo (Windows) opera de forma criminosa para invadir computadores alheios (Linux).

- Segurança da informação

- No NetWorkFirewall/

- No filtering rule/

- Net TCP port sharing (um default do Windows);

- Processo AI "Copilot" (é/era mais um default do Windows - Microsoft 365)

- a indexação de metadados é feita via protocolos de comunicação (A indexação da informação não pode deixar o dispositivo do utilizador. Tem de funcionar sob um programa fechado.);

- O "chuveiro de radiação" da Microsoft

Frequências "a.i." (frequências agressivas e invasivas), são compostas por 3 ou 4 categorias:

[frequências agressivas para os equipamentos; frequências invasivas para as pessoas]

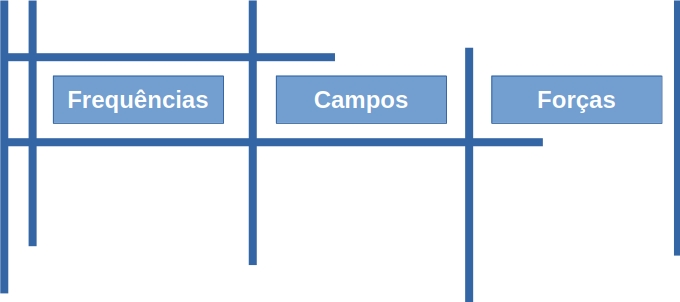

| FREQUÊNCIAS ELECTROMAGNÉTICAS DE CONTACTO |

Ondas Rádio |

Frequências de ressonância: altera o estado do spin do electrão |

Exemplo: |

Frequências de alinhamentos: determinadas frequências promovem, de forma significativa, o alinhamento dos domínios magnéticos |

Exemplo: |

|

Frequências de interferência: se a natureza da luz é misturar-se sem interferir, então, só há interferência quando se utiliza uma frequência idêntica ao processo que se pretende perturbar |

Exemplo:

|

|

Frequências embebidas* há transferência de uma espécie de magnetismo para a própria frequência |

Exemplo: |

---

*tem o 'apoio' do electroíman.- (O electroíman é um dispositivo que gera magnetismo recorrendo à corrente eléctrica. Todavia, sabe-se que o magnetismo é uma força de muito curto alcance - pense num íman que quer colocar num frigorífico, a força de atracção só se sente quando este está muito próximo do frigorífico. Porém, se se considerar que Wi-Fi ou frequências de radiação geradas em cima de um electroíman permite que haja transferência de uma certa proporção desta grandeza - magnetismo -, então, o alcance deste magnetismo passa a ser muito superior. Julgamos que este magnetismo residual introduzido no ambiente facilite a permeabilidade magnética do meio, e, consecutivamente, potencie um maior alcance dos sinais de bluetooth.)

No entanto, mesmo estas frequências de '2º grau' não deixam de ser, como diria um esteta, "horrorosas", pois acentuam condições inflamatórias; promovem perturbações de equilíbrio, etc.

Em resumo: a exposição a estas frequências de radiação "a.i." promove efeitos físico-químicos sobre os materiais; e interacções biofísicas sobre as pessoas.

Fazemos agora uma pequena pausa para perguntar ao leitor o que é que ele consideraria ser uma "arma ideal"?

Com alguma reflexão o leitor talvez dissesse:

- Uma arma que não se pudesse ver, ouvir ou sentir.

E responderíamos que a resposta está certa mas não está completa.

E tudo isto faz parte do conceito do crime:

- 1 - O conceito do invisível.

- 2 - A alienação de recursos.

- 3 - Um outro aspecto que diz respeito ao conceito, é o conceito de efeito.

Estas agressões podem ser algo tão clássico como, por exemplo, estudar energias de ionização; estudar transições de valência e buracos de valência para poder gerar pequenas formas de electricidade pelo ar.

Neste caso não há electrões livres a "flutuar" pelo ar. Ou melhor dizendo, os electrões estão livres por um curtíssimo momento no tempo e procuram o buraco de valência (lacuna electrónica) do átomo mais próximo que encontrarem. É um pouco como aquele jogo das cadeiras, onde se procura a cadeira livre para se sentar.

Esta electrificação não pode ser designada de corrente eléctrica, porque não tem um sentido; não é orientada, é aleatória. Mas é uma forma de manter o ambiente "electrificado". Ainda que esta forma de electricidade seja mínima, efémera, e a maioria das pessoas poderá até não ser sensível a ela; manter pessoas 24 horas debaixo deste ambiente, porque se geram frequências que promovem este tipo de reacção no ar, é uma forma de agressão que roça a tortura lenta: um pouco como aquela "gota de água" que cai sempre na testa.

Como é do conhecimento comum, as pessoas sabem que não podem viver debaixo de ambientes electrificados.

Obrigar pessoas e viverem debaixo de ambientes electrificados é uma forma de agressão física.

O que as pessoas talvez não saibam é que também não se pode viver debaixo de ambientes permeados de magnetismo (este conceito Magnetismo é diferente de Campo Magnético).

(...)

- Efeitos adversos na saúde do utilizador devido à exposição continuada (24h/dia) às frequências de hacking da Microsoft

Tendo como exemplo a luz branca (luz visível): 50 lux durante 100 horas causam o mesmo efeito de 500 lux em 10 horas ou 5000 lux durante 1 hora. Esta relação representa uma lei de reciprocidade ou de equivalência.

Para além da exposição às frequências não-autorizadas propriamente ditas, há ainda que considerar os efeitos bioeléctricos e biomagnéticos que outros "engenhos" utilizados pela Microsoft produzem.

Quando não têm o electroíman a funcionar à potência máxima, com o computador em overclocking, que mais parece que se ouve uma máquina em esforço, sempre a trabalhar às 6.000 rotações e que até faz disparar o quadro eléctrico da habitação... e do prédio! (data do evento: 5 Nov. 2024, 14h)

[Debaixo deste ambiente, o utilizador, em menos de 1 minuto, pode começar a ver caleidoscópios, o que já não é bom sinal... (sintoma de escotoma - cuja causa, neste caso, está fortemente associada ao excesso de poluição electromagnética)]

Para garantir a eficácia do impacto e maximizar o alcance destes sinais é preciso "criar ambiente".

Conforme se pretende elucidar neste texto, há um uso indevido de equipamentos para fins de hacking remoto, com a particularidade de que esta prática constitui uma forma de hacking remoto agressivo.

Acho que nem o Diabo se lembraria de tal coisa.]

1. As tentativas de intrusão via linha telefónica (chamadas falsas) para fins de acesso à rede - que ocorrem várias vezes ao dia;

2. As tentativas de invasão no servidor de alojamento web: ocorrem de dia, de noite e de madrugada;

3. O 'portefólio' de frequências a.i. geradas em loop (rotina/ciclo) em telemóveis 24h (não necessitam, necessariamente, de estar ligadas a nenhuma rede. É enviar frequências para o espaço).

É só programar e deixar ficar...

Este mau ambiente que se introduz nas habitações domésticas é algo semelhante ao Síndrome do Edifício Doente. Não será surpreendente, portanto, se se vier a verificar um aumento da taxa de incidência de doenças como Alzheimer ou Parkinson, na ordem dos 20%. Doenças que por si só já são uma enfermidade... Há pessoas que contribuem para que você venha a desenvolver estas patologias muito rapidamente.

Estas pessoas não são teóricos. Não sabem o que é que estão a fazer: são experimentalistas.

Observe-se que, para que a matéria não possa ser electricamente neutra, simplesmente introduz-se, paulatinamente, electrões no meio-ambiente do utilizador e do equipamento que se pretende hackear. Isto permite criar um diferencial eléctrico no meio e alterar substancialmente a permissividade eléctrica. (debaixo deste ambiente alterado pode acontecer que dentro do seu micro-ondas em funcionamento comece a haver "faíscas" com frequência).

Esta entidade, não só invade os seus arquivos, dados e ficheiros; como também tem conhecimentos e meios tecnológicos suficientes para invadir e espiar as suas comunicações, quer seja de internet ou de telemóveis; e, agora, dedicam-se a invadir o seu ambiente e a sua saúde.

E se o utilizador não está familiarizado com o termo 'frequência de ressonância'; digamos que: uma frequência de ressonância magnética significa que esta entidade pode, por exemplo, de forma totalmente remota, tocar nos átomos do seu cérebro e pô-los a "dançar" como se fossem marionetas. A "dançar" ou a fazer o "pino". Depende daquilo que se entende por alterar o sentido de rotação de um electrão...

Alguns destes conhecimentos não são propriamente novos. Fazem parte da Física Médica e da Mecânica Quântica.

Mas que exista uma entidade que explore estes conhecimentos para fins de hacking anónimo e outros interesses, é, simplesmente, abominável e hediondo.

- O crime digital é um crime complexo

Por isso, na análise desta tipologia de crime importa analisar a lógica, pois, se atendermos apenas à busca das provas isso pode revelar-se altamente improvável de se adquirir.

Vejamos o exemplo apresentado sobre a configuração MIMO ilustrada anteriormente. Para se obter o print screen que revela que é a própria Microsoft/Windows que realiza o processo da configuração ilegal MIMO que aparece depois no Gateway, quase que é preciso prever o crime, porque a prova é recolhida antes do crime ocorrer.

- A parte psicológica

Há alguém que se dedica a percorrer o espectro todo da gama rádio à procura de frequências que gerem efeitos agressivos sobre a matéria. E, neste campo, têm uma infinidade de possibilidades...

Ou porque são frequências que causam perturbações do momento angular; ou porque geram energias cinéticas de rotação; ou porque alteram o estado do spin electrónico; ou porque interferem com energias de ligação; ou porque promovem energias de activação; ou porque são frequências que provocam alinhamento dos domínios magnéticos e obrigam o material a exibir magnetismo; e ainda acrescentam a tudo isto, se necessário, a introdução de electrões no ambiente; o electromagnetismo do electroíman; e outras coisas mais fantásticas que se pode aplicar quando se controla um conjunto de antenas e se faz disto um "brinquedo extra fun": é possível fazer gerar uma força que praticamente não existe à superfície da Terra, porque vivemos debaixo de um campo magnético sensivelmente uniforme e essa força apresenta-se praticamente como nula: a força de gradiente de pressão magnética: uma espécie de um vento ou redemoinho magnético; ainda conseguem pôr a gerar aquilo que se supõe que possa ser os monopólos magnéticos - uma partícula que existe, porque foi teoricamente demonstrada, mas ainda não foi observada [talvez sim, talvez não. Talvez também possa ser outra coisa: a acção de um campo sobre a luz, por exemplo]; e outras coisas mais misteriosas como aquilo que se designa de "tensões magnéticas" [não sabemos se constitui uma grandeza própria, como por exemplo a ddp, ou se é resultado da acção de uma frequência que causa este tipo de stress atómico] e "armações eléctricas" [tem-se como analogia o arco eléctrico, mas esta armação eléctrica que referimos apresenta-se na versão oculta e mais lenta na sua passagem]. Para além disto, ainda se pode enriquecer o cardápio elevando campos magnéticos; ou utilizando pressões magnéticas [i. e., mantendo o equipamento desligado mas em stand-by - ligado na ficha. A energia de baixa tensão eléctrica está ligada ao emissor e/ou receptor e aumenta-se a ddp - diferença de potencial.]; ou, ainda, recorrendo a compressões por ultrassons; ou trabalhando picos de frequência - se vários equipamentos estiverem a transmitir na mesma frequência, é só esperar que se aproximem para que haja um pico de frequência. Idem para campos magnético e eléctrico - com a particularidade de que campos eléctricos mais depressa se sobrepõem porque atraem-se mutuamente.

Tudo isto opera no "espectro" do invisível.

Seguidamente, é só programar isto nos equipamentos tecnológicos das pessoas, por exemplo, no seu telemóvel, e deixar a gerar 24 horas por dia. E 24 horas é: a cada minuto que passa, de dia e de noite a atingir a cabeça das pessoas e a causar estímulos no seu organismo.

etc., etc., etc.)

Não é difícil de se pôr em prática. Mas é extraordinariamente difícil de se provar...

- (A parte óbvia é porque há configurações programadas que não estão à vista e que não se tem acesso; existem pastas ocultas que ninguém tem conhecimento delas; há programas em execução em locais que ninguém imagina; há frequências não-autorizadas e sinais clandestinos que circulam no espaço e antenas ligadas que ninguém se apercebe - porque não se pode controlar frequências de radiação da mesma forma que se controlam carros que passam na estrada.)

- Deve-se utilizar pasta de dentes com flúor ou sem flúor?

O que as pessoas sabem é que: se uma marca em quem confiam anuncia «pasta de dentes com flúor», então, é porque o flúor deve ser bom.

Mas o Flúor, tal como o Chumbo, é um elemento químico tóxico, que se acumula no organismo...

O "copinho de água com flúor" que se dava antigamente às crianças da escola básica, esse foi abolido.

Para se poder fazer uma boa análise sobre este tema é necessário ter mais alguns conhecimentos técnicos e científicos.

Também a Microsoft atingiu uma imagem de total confiança na mente dos indivíduos, sobretudo daqueles que trabalham na área da Informática, e para quem esta entidade é tida como o seu "líder"; e vale-se disso: a dimensão imagética superior atribuída a esta empresa quase "beatificada" é o grande motivo pelo qual ninguém desconfia de nada, e desde logo impede que lhe seja atribuída qualquer tipo de suspeita nos seus procedimentos.

Mas, de facto, ninguém está à espera que a entidade a quem é suposto garantir a segurança e salvaguarda da informação dos computadores dos utilizadores, seja quem nos rouba informação e dados; o que é um agravante.

Outro motivo pelo qual ninguém desconfia de nada prende-se com a própria estrutura e assimilação da informação. Isto é, a forma como o cérebro lida com a informação que vê, ou, melhor dizendo, com a informação que não vê.

Boa gestalt

- Operação Frankenstein

Têm mais técnica do que um incendiário. Se não há fonte; não há foco:

--> Frequências orientadas para a molécula do sangue (Ferro?);

--> Frequências orientadas para a estrutura óssea / medula (Cálcio?).

Portanto, as armas que esta entidade desenvolve não se destinam somente a atingir equipamentos tecnológicos.

A título de exemplo, a Prisão da Microsoft consiste em pôr a gerar estas frequências, uma vez mais recorrendo aos equipamentos tecnológicos pessoais das pessoas (telemóveis smartphone), e programá-las para serem emitidas durante a noite (enquanto o utilizador dorme).

Consideremos a frequência emitida para atingir a estrutura óssea: para maximizar, e também para dissimular a fonte de emissão desta radiação, vários telemóveis de um edifício habitacional são recrutados e programados para funcionarem em uníssono. E assim obrigam as pessoas que lá habitam a passarem a noite debaixo desta 'nuvem' de radiação.

No dia seguinte, o utilizador ao acordar pode sentir que tem muitas dores nos ossos, nas pernas, em especial nas canelas.

Múltiplas causas:

2. Uma exposição a um ambiente permeado com magnetismo induzido no ar, a pessoa irá começar a sentir que o ambiente está abafado; depois irá ficar maldisposta, sintomaticamente enojada... se o magnetismo ambiente aumentar ficará com náuseas e vómitos...

3. A exposição a outras frequências particularmente agressivas poderão deixar o utilizador com a sensação de uma baixa/quebra de tensão... ou ter a sensação de estar a desfalecer, e, eventualmente, poderá até mesmo desmaiar.

Conforme é sabido, todos estes sintomas podem ter múltiplas causas, e daqui a dificuldade que surge em se poder fazer prova, de forma objectiva, da existência de uma relação causa-efeito.

O que torna estas frequências especialmente danosas, perniciosas e penetrantes, é o facto de nunca virem sozinhas. São quase sempre geradas em cima de magnetismo e "ruído" eléctrico. [A energia pode ser transformada e transferida de múltiplas formas.]

O "chuveiro de radiação da Microsoft" pode ser facilmente identificado pelo som que emite. É algo semelhante a um chuveiro sempre ligado a correr água, combinado com o som de cerca eléctrica. No extremo, os sons destas frequências ruidosas podem lembrar o som paranormal da Twilight Zone. Por vezes, também poderá se assemelhar a uma espécie de música electrónica (de má qualidade...).

(Nenhuma frequência dita "normal" emite tanto ruído. É claro que o som é relativo. São sons baixos mas audíveis.).

- Hoje acordei com imensas dores nos ossos, em especial nas pernas.

E acrescenta:

- Mas isto é da idade...

As pessoas não sabem, nem suspeitam, que são alvo de agressões electromagéticas de diversa ordem, e, por este motivo, também não tomam qualquer tipo de precaução para se protegerem. E, neste caso em particular, a pessoa julga que os sintomas que tem são inerentes à sua condição de idade avançada, ou eventualmente, a pessoa poderá vir a pensar que tem algum problema de saúde.

Mas a pessoa não nenhum problema de saúde. Existe, sim, uma entidade que promove de forma deliberada a degeneração da saúde das pessoas.

Outros detalhes que dizem respeito a esta forma de radiação:

Como o cabelo também levanta um pouco no ar com a passagem desta nova frequência |Outubro/Novembro 2025|, significa que há potencial eléctrico ou electricidade estática no ambiente.

Ultrassons e frequências sonoras

Outras formas de agressão que passam totalmente despercebidas são: ultrassons e frequências particularmente agudas e frequências muito graves de tom.

Primeiro faz-se um refogado com uma frequência AI escolhida do vasto portefólio (por exemplo, uma frequência que permita induzir o alinhamento magnético do cobre - principal componente dos fios condutores e de cabos coaxiais de rede);

depois junta-se uma pitada de magnetismo induzido no ambiente (ar) para aumentar a permeabilidade magnética;

de seguida cobre-se tudo com um pouco de campo;

e, por fim, adiciona-se o ingrediente especial (por exemplo, um pouco de ultrassons).

No final não pode faltar a colher de pau para envolver tudo e puxar/ou empurrar tudo com Força.

Depois, é só enfiar tudo isto na cabeça e nos ouvidos da pessoa e ver se funciona!

De facto, alguns destes cocktails que a Microsoft utiliza parecem desestabilizar os equipamentos tecnológicos: pode acontecer que o router, de repente, acenda todas as luzes em simultâneo como que se fosse reiniciar...

Nota: Os routers normalmente têm um pequeno buraco, de um tamanho de uma agulha, que ao ser pressionado permite fazer um reset à rede para as configurações iniciais. A introdução dos ultrassons poderá ter este propósito (ondas de compressão mecânica).

A utilização de pressões é igualmente uma forma de se manipular o ambiente e, consequentemente, os objectos.

Veja-se o exemplo apresentado no final deste documento Exercício de Física para Matemáticos: "exercício do carrinho".

Se o utilizador for bom de audição, e estiver atento aos pormenores, poderá ter a sensação de haver uma certa forma de "pressurização" estranha no ar e que incomoda o ouvido.

O ruído eléctrico emitido, resultado de um dispositivo integrado nos equipamentos tecnológicos de forma maliciosa, produz algumas evidências que podem ser observadas.

Abaixo ilustram-se garrafas de água onde pudemos observar dois fenómenos:

1ª observação

A criação de pequenas "bolhas "magnéticas" que permanecem estáticas e coladas na parede interior da garrafa (estas estão visíveis na imagem).

Numa garrafa com água alcalina as bolhas começam a ser geradas mo interior da água. O seu tamanho é inicialmente extremamente pequeno - inferior a um milímetro - e tendem a formar-se com tamanho um pouco maior - atingem 1, 2, 3, 4 mm - mas na parte superior da garrafa, isto é, fora de água.

Na parte superior, é possível observar que se forma uma estrutura muito uniforme destas pequenas bolhas perfeitamente circulares. Quando o seu tamanho atinge aproximadamente 4 mm tendem a ficar deformadas e cedem à gravidade (caem/escorregam).

Numa garrafa de plástico enchida com água da torneira estas pequenas bolhas estáticas formam-se de forma espontânea e em grande número, mas só dentro de água.

Em águas mais ácidas de garrafa a formação destas bolhas tende a ser menor.

É interessante observar que estas pequenas bolhas são quase perfeitas: circulares/redondas (diferentes das que ocorrem num processo de condensação). -

2ª observação

Outro fenómeno que é possível de ser observado mas que não é passível de ser aqui reproduzido/ilustrado é o seguinte:

A linha de água da garrafa (zona que separa/delimita a parte submersa da do ar/superfície) nunca permanece estática. Não se observa uma água parada mas sim sempre com um tremor. Esta vibração constante da água é pequena mas perceptível, e, por isso, pode ser observada.

Na garrafa de água alcalina este fenómeno é mais evidente. E a água mexe-se, 'dança', em sintonia com o som do ruído eléctrico, o que comprova que este ruído eléctrico estimula vibrações na água.

É, ainda, possível observar que o mais ligeiro toque na superfície da mesa põe a água a balançar como se fosse geleia ou um pêndulo (não é a garrafa que balança; é só a água que se mexe em "linhas de maré" que sobem e descem). Esta observação indicia a presença de um fenómeno de ressonância, causado pelo próprio ruído eléctrico e associada a uma frequência que é emitida por estes componentes introduzidos nos equipamentos tecnológicos. Neste caso, a água oscila com maior amplitude como resultado de um estímulo de uma frequência periódica específica, que pode eventualmente ser até muito pequena, mas que permite a água armazenar "energia vibracional". Neste sentido, é possível dizer-se que a água está num Potencial Elevado (a água deveria estar no seu ponto de equilíbrio, que é o potencial mínimo = zero), e julgo que não é errado dizer-se que a água atingiu um maior potencial eléctrico.

Mais se verifica que este fenómeno também ocorre durante a noite e madrugada, havendo, até, alguns picos de vibração entre a 1 e as 3 horas da madrugada.

(está sempre a repetir o "disco")

Conclusões

Recapitulando algum contexto destes acontecimentos:

Há uma entidade [Microsoft] que tem "livre acesso" a todo um conjunto de equipamentos tecnológicos e faz uso desses equipamentos como se fosse tudo deles (computadores e telemóveis) e utiliza-os para benefício pessoal. Recordamos que os computadores e os telemóveis são equipamentos privados das pessoas.

Da mesma forma, a casa das pessoas onde elas habitam é um espaço privado, e não tem nada que ser trespassada, quer seja da forma física ou virtual.

Esta entidade dá-se à liberdade de pôr estes equipamentos a emitir as frequências que bem entende, e expõe pessoas a estas formas de radiação desconhecida 24 horas/dia.

Não é Wi-Fi. São frequências não-autorizadas que promovem estímulos eléctricos e magnéticos.

Tudo isto isto é da maior gravidade! Uma entidade que mantém pessoas debaixo de ambientes alterados de forma permanente...

- Afectação nos materiais

- aumentar a permissividade eléctrica do meio-ambiente [É como aquele mato seco que se deixa na floresta: está pronto a pegar fogo.];

- conduzir à polarização de alguns materiais, nomeadamente, por exemplo, plásticos e similares. (num efeito de polarização os electrões tendem a acumular-se em zonas específicas, normalmente, nas pontas e bicos dos objectos);

- o próprio ruído eléctrico, se for resultado ou estiver associado a uma faísca eléctrica, pode fazer gerar à distância pequenas formas de electricidade numa bobine;

- pode também funcionar como uma frequência que produz aquecimento por radiação (diferente de aquecimento por convecção);

etc.

- Afectação no organismo

(Podemos também recordar que grande parte do corpo humano é composto maioritariamente por água. ...E talvez seja por isso que, nunca como agora, as pessoas sentem a necessidade de trazer sempre consigo uma garrafa de água para beber. Porque é preciso 'reciclar' a água do organismo...)

Acontecimentos entre dois indivíduos do sexo feminino, com idades na casa dos 40 e na casa dos 70 anos:

(...)

Mas se desde o momento em que a pessoa tem vontade de urinar já não consegue ir até à casa-de-banho que fica no quarto ao lado e aguentar a urina, e faz xixi nas cuecas...

Não é incontinência. A pessoa não tem nenhum problema de saúde.

Algumas das frequências Zoombie da Microsoft põem as pessoas a urinar involuntariamente. Esta observação e correlação indica que utilizam baixas frequências... muito baixas frequências.

O zumbido que agora circula no ar, que ninguém questiona; ninguém investiga; ninguém considera; talvez porque existem poucos biofísicos, tem uma razão de ser.

No caso da senhora reformada que referimos anteriormente, ela mesmo admite:

- "Eu oiço um zumbido, mas já me habituei..."

- A "clássica telemetria", que existirá desde sempre (conforme já se referiu, este som assemelha-se a um som de sinal de fax mas menos estridente);

- Uma "nova telemetria"(?), cujo som parece ocorrer "debaixo de água" (ou talvez possa ser um som introduzido deliberadamente para abafar a telemetria clássica):

- O ruído eléctrico propriamente dito.

Nota: Não é de hoje que se procura fazer passar informação codificada através de frequências camufladas. Frequências rádio criptografadas manualmente foram utilizadas durante a Grande Guerra.

O ruído é uma consequência inerente ao próprio processo (associado à emissão da frequência e ao seu campo eléctrico) e não pode ser evitado.

---

Notas a desenvolver:

Oxigénio - elemento químico com forte electronegatividade

pH - potencial de Hidrogénio

Cl-

F-

Ca2+

Na+

SiO2

[ - Não sei exactamente em que Clube de Horrores é que esta entidade andou, mas todas as formas de agressão possíveis, imaginárias e desconhecidas lhes foram ensinadas.]

Como diria Einstein: «Se tiveres uma ideia e ela não te parecer completamente louca à primeira vista, então, não há salvação para ela».

- a frequência X (a frequência do fuso);

- a frequência Y (a frequência da faca afiada);

- a frequência W (a frequência do picador de gelo);

- a frequência Z (a frequência do arame farpado);

- a frequência K (a frequência do martelo Thor...);

etc.

Parafraseando Michio Kaku, e a sua Teoria das Cordas da qual foi co-fundador: «Tudo é vibração».

Tendo em conta esta nova ideia teórica, caberá até fazer um enquadramento e propor uma categoria específica para estas frequências. Talvez possamos designá-las de 'frequências de vibração', ou então, 'frequências de entrelaçamento'.

Com algum treino de ouvido consegue-se começar a distinguir o ruído associado a algumas destas frequências: um arsenal de frequências...

Tratando-se de um som contínuo e repetitivo pode ser mais difícil ter a percepção do som estar a aumentar ou a diminuir - e daí a importância de ter um referencial de som: o som do "tic-tac" de um relógio de mesa de cabeceira.

- leite que se transforma espontaneamente em iogurte; [vide experiência abaixo descrita, no final deste documento]

- garrafas de água que desenvolvem "bolhas magnéticas", e, sobretudo, apresentam vibração constante porque armazenam energia vibracional, e isso deve-se ao facto da água estar exposta a uma frequência de ressonância periódica (não é outra coisa).

Portanto, a não ser que a pessoa esteja a viver no país da Alice das Maravilhas, nada disto é normal.

Todos estes indicadores em conjunto traduzem de forma objectiva a existência de manipulação intencional do meio-ambiente/espaço habitacional.

E, o mais importante de tudo:

estes fenómenos podem ser produzidos recorrendo a antenas de transmissão e/ou retransmissão (frequências-campos-forças), por alguém que tenha fácil acesso a estes equipamentos tecnológicos e os consiga orquestrar em conjunto para desempenharem estas funções.

Para quem não está familiarizado com estes conceitos, poderá não parecer muito; pode não soar nenhuma "campainha". Mas isto é uma prova irrefutável de como já existem frequências não-autorizadas que circulam no espaço, e, inclusive, podem ficar a ser geradas durante 24 horas. (o Wi-Fi não é uma frequência periódica)

[O facto da água alcalina acumular energia vibracional é resultado da exposição a uma frequência periódica. Não há outra explicação para este fenómeno.]

Curiosamente, esta frequência periódica (ou outras) providencia uma Energia constante, o que poderá ser uma pista para explicar como é que há programas de processamento de dados em execução num disco externo. Ainda que possa haver um "microprocessador" oculto nestes equipamentos para executar instruções, ou algo do género, é necessário haver uma fonte de Energia para pôr estes equipamentos a funcionar à capela...

- Considerações finais

- Porquê que tudo isto acontece?!

Conforme diz o ditado popular "Porque é fácil, é barato e dá milhões", e porque pode ser feito.

E iremos agora tentar sintetizar o que é que é "fácil", o que é que é "barato" e o que é que dá "milhões":

- - Os computadores chegam à casa das pessoas e nunca mais são inspeccionados.

- - No código da máquina - aquela 'garagem fechada' - ninguém entra.

- - Os computadores são alvo de múltiplas actualizações: de software (controla aplicações) e de firmware (controla hardware).

- - A memória da BIOS é uma memória do tipo EEPROM (Electric Erasable Programable Read Only Memory) e pode ser totalmente reescrita (já não é uma memória ROM fixa). Com todas estas operações na máquina - sobretudo, no underground - permite-se que o computador possa ser totalmente transformado.

- - O "Estado Digital" está sob 'comando' da Microsoft. Não há independência de poderes. Se necessário, eles são o Software (Office); o Antivírus (Windows Defender); a Rede (Avast amplificado), etc.

- - Identificam-se conflitos de interesses nas diversas actividades e serviços que prestam. E, evidentemente, que qualquer que seja a actividade exercida, esta não pode estar sujeita a conflitos de interesses.

- - Mais de 25 anos passados de internet e nunca ninguém se lembrou de fazer um teste para validar a segurança da informação - tirar a "prova dos 9". A Segurança da Informação passa somente pelo pressuposto da Confiança.

Este princípio é válido para o âmbito digital. O que torna ainda mais importante o recurso a uma avaliação independente (auditoria externa) do correcto funcionamento dos Sistemas Informáticos.

9. - Mais se verifica que a Certificação do Software não é garantia de nada, pois que os computadores chegam à casa das pessoas e podem ser totalmente alterados, inclusive, vem-se a verificar que há computadores que operam com, pelos menos, dois sistemas operativos instalados!

Importa também observar os acontecimentos nesta perspectiva. Pode-se:

- a) Roubar ficheiros que não desaparecem (recursos digitais);

- b) Usar armas que ninguém vê para atingir computadores (ex.: wi-fi em potência);

- c) Cometer agressões sobre pessoas sem que estas se queixem (insensibilidade às frequências de radiação; e a outras formas de agressão de âmbito eléctrico e magnético, até determinado nível de intensidade; entre outros);